Как выдать сертификат пользователю

Содержание

Как выгрузить сертификат пользователя в Active Directory

Как выгрузить сертификат пользователя в Active Directory

Добрый день! Уважаемые подписчики и гости, компьютерного блога №1 pyatilistnik.org. Давно я что-то не рассказывал вам ничего, о SSL сертификатах, сегодня я это исправлю. Не для кого не секрет, что сертификаты безопасности, не только применяют для защиты сайта и реализации https подключений, но и для идентификации службы или учетной записи, например, при аутентификации на VPN сервере (Cisco Any Connect). Такие сертификаты устанавливаются на локальных компьютерах в домене, и пользователь о них может даже и не знать, а вот люди, кто использует свои домашние компьютеры, для подключения в корпоративную сеть, должны их иметь в своем локальном хранилище и поставить вручную. И чтобы это сделать, человек должен иметь выгруженный архив сертификатов в формате pfx, для этой установки. Сегодня я вам покажу, как выгрузить сертификат пользователя из центра сертификации, чтобы системный администратор мог его передать человеку, для дальнейшей настройки.

Для чего нужно выгружать сертификат

Как я и писал выше, основная задача, это подключение пользователя в закрытую, корпоративную сеть, так как это безопасно. Сертификаты выступают в роли дополнительной защиты, в случае компрометации пароля учетной записи. Узнал так вот злоумышленник пароль жертвы, но подключиться не сможет, так как не будет иметь сертификата.

Случай из практики, есть подрядчик, который должен выполнить работу, так как он не сидит в офисе как обычные сотрудники, то у него нет доменного компьютера, а значит он не может автоматически получить сертификат, а так как для его запроса, он должен быть внутри корпоративной сети, то он не может это осуществить, и не сможет подключиться по VPN, чтобы выполнить свою работу. Или пользователь потерял или сломал свой компьютер и ему срочно, необходимо получить доступ к корпоративной, локальной сети, он просит вас помочь в этой ситуации. И единственным способом это сделать, является ручная выгрузка его сертификата в формате pfx с закрытым ключом, чтобы вы в дальнейшем передали его по электронной почте, для последующей установки.

Восстановление сертификата в Active Directory

И так, чтобы произвести выгрузку открытого и закрытого ключа из центра сертификации, у вас должны на это быть права. Делать это может группа или отдельные пользователи, у которых есть права на определенный шаблон. Давайте дадим определение агента восстановления ключей.

Агент восстановления ключа – это лицо, которому разрешено восстановить сертификат от имени конечного пользователя. Поскольку роль агентов восстановления ключей может касаться важных данных, эту роль можно назначать только заслуживающим доверия лицам.

Если вы хотите иметь возможность восстанавливать сертификаты на центре сертификации Windows, то вам необходимо дать права на шаблон сертификата агента восстановления ключей (Key Recovery Agent). Как только вы это сделаете, то сможете подавать заявки на восстановление.

Настройка шаблона сертификата агента восстановления ключей

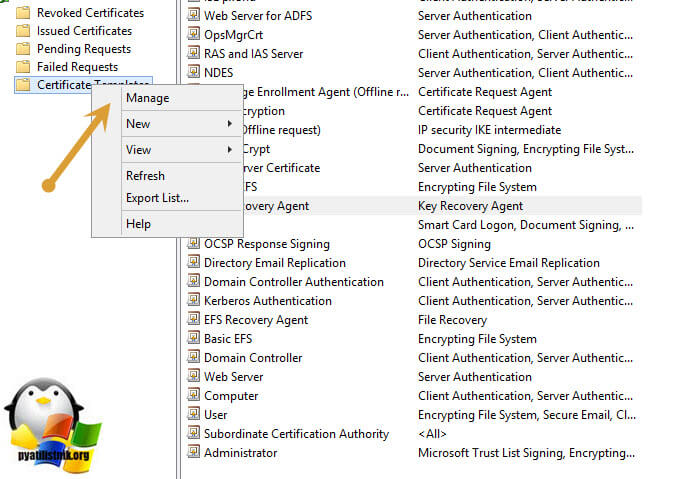

- Откройте оснастку "Шаблоны сертификатов (Certification Authority)".

- Щелкните правым кликом по шаблонам сертификатов (Certificate Templates) и выберите пункт управление (Manage)

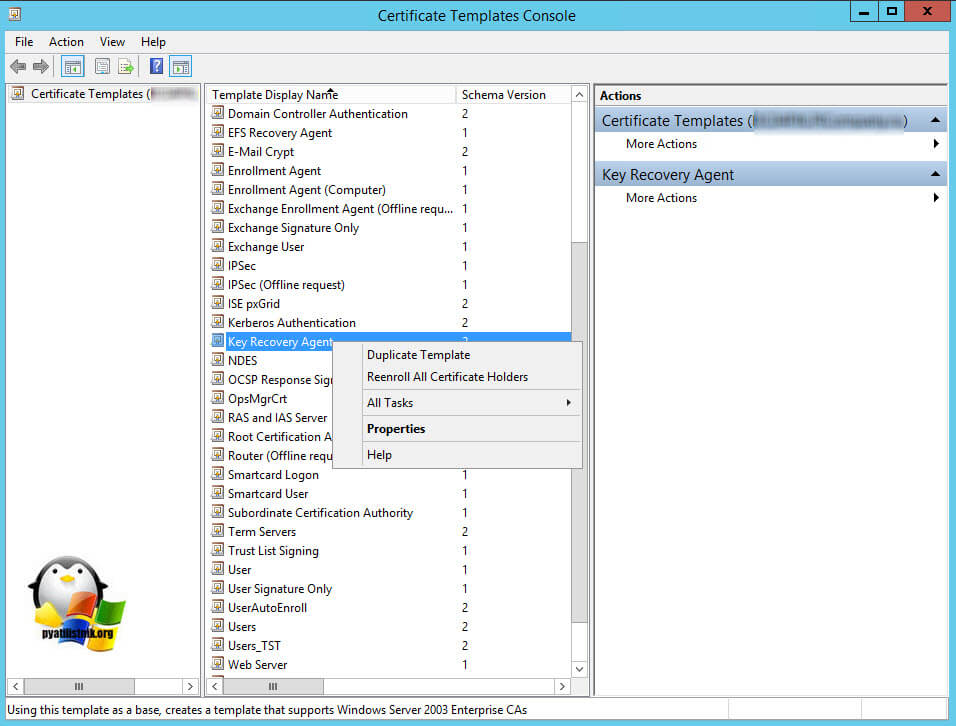

- В дереве консоли щелкните правой кнопкой мыши шаблон сертификата Агент восстановления ключей.

- Нажмите кнопку Скопировать шаблон.

- В диалоговом окне Копирование шаблона щелкните Windows Server 2003 Enterprise, если не все центры сертификации и клиентские компьютеры работают под управлением операционной системы Windows Server 2008 R2, Windows Server 2008, Windows 7 или Windows Vista.

- В поле Шаблон введите новое отображаемое имя шаблона, а затем при необходимости измените все другие свойства.

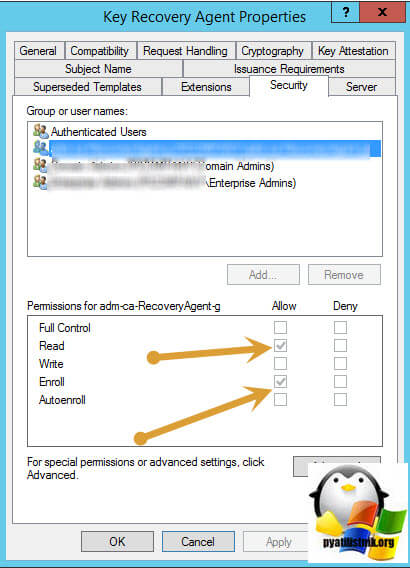

- На вкладке Безопасность нажмите кнопку Добавить, введите имя пользователей, которым нужно выдать сертификаты агентов восстановления ключа, а затем нажмите кнопку ОК.

- В списке Имена групп или пользователей выберите только что добавленные имена пользователей. В группе Разрешения установите флажки Чтение и Заявка, затем нажмите кнопку ОК.

Так же убедитесь, что у вас выставлена галка, разрешающая экспорт закрытых ключей (Allow private key to be exported)

Теперь когда вы убедились в наличии необходимых разрешений на процедуру восстановления сертификата, мы можем произвести его выгрузку. Для этого откройте cmd От имени администратора в сессии той учетной записи у которой есть права на шаблон (Агент восстановления ключей). Для экспорта сертификата с закрытым ключом, нам поможет консольная утилита certutil, если вы готовились к экзаменам по MCSE, то вы ее должны знать.

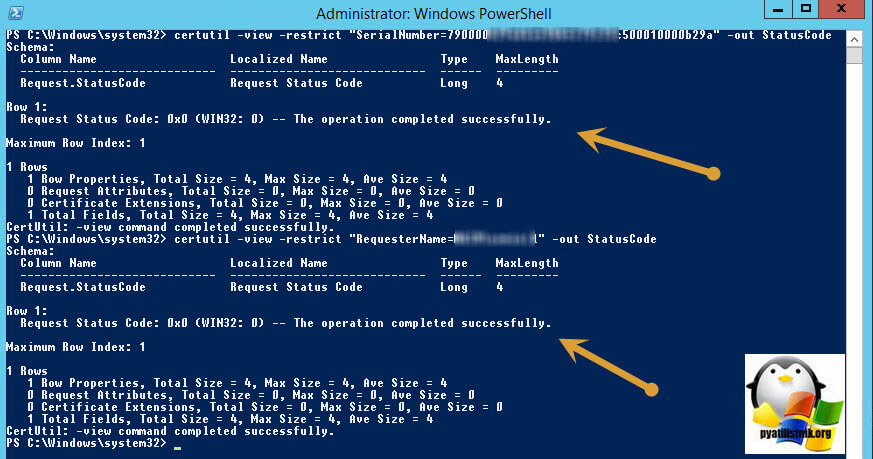

Первым шагом нам необходимо выполнить запрос, на нахождение сертификата, по пользователю или его серийному номеру, использовать можно одну из двух .

- certutil -view -restrict “RequesterName=pyatilistnikseminivan” —out StatusCode

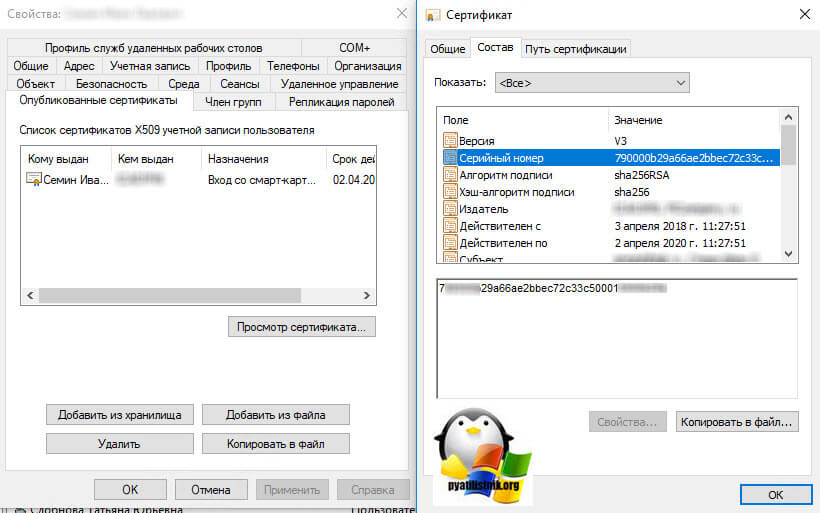

- certutil -view -restrict “SerialNumber=7554505294e900781a46b1f39300014564563” -out StatusCode. Ваш серийный номер сертификата вы можете посмотреть в оснастке ADUC, выбрав пользователя и перейдя в его свойствах на вкладку "Опубликованные сертификаты". Далее переходите в состав и находите серийный номер, который будем использовать для выгрузки сертификата.

В итоге у меня команда отработала на ура.

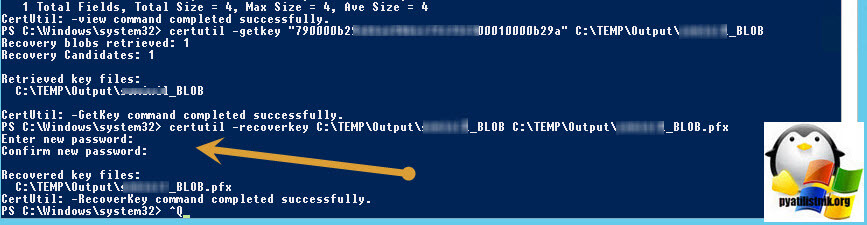

Далее вы получаете BLOB файл

После чего выгружаете с помощью BLOB файла открытый и закрытый ключ в виде pfx архива,

Утилита certutil попросит вас задать пароль на архив, для большей безопасности.

Все теперь вы спокойно передаете архив с ключами по электронной почте, пользователю или подрядчику и на этом можно считать выгрузку сертификата из Active Directory завершенным. Вообще у утилиты cetrutil огромные возможности, которых нет в графическом интерфейсе.

В статье рассматривается возможность создания SSL-сертификата для применения на WEB-сервер с использованием центра сертификации AD CS.

Стоить отметить, что при самостоятельном создании центра сертификации и выпуске сертификатов доверять им будут только те устройства, у которых установлен корневой сертификат вашего центра сертификации. Такой вариант хорошо работает во внутренней инфраструктуре предприятия, но если ваши ресурсы должны быть доступны из глобальной сети, то необходимо покупать SSL-сертификаты у глобальных центров сертификации.

Для создания центра сертификации необходимо:

- установить Windows Server;

- добавить роль Active Directory Certificate Services (AD CS);

- следуя подсказкам, сконфигурировать AD CS.

Для того, чтоб выпустить сертификат для сайта, используя AD CS, необходимо сформировать запрос на сертификат с помощью OpenSSL.

На линукс машине, в терминале, вводим следующий запрос для формирования запроса на сертификат:

В результате сформируется закрытый ключ и запрос на сертификат на домен example.ru и все поддомены третьего уровня. Проще говоря, таким образом мы сформировали запрос на Мультидоменный сертификат.

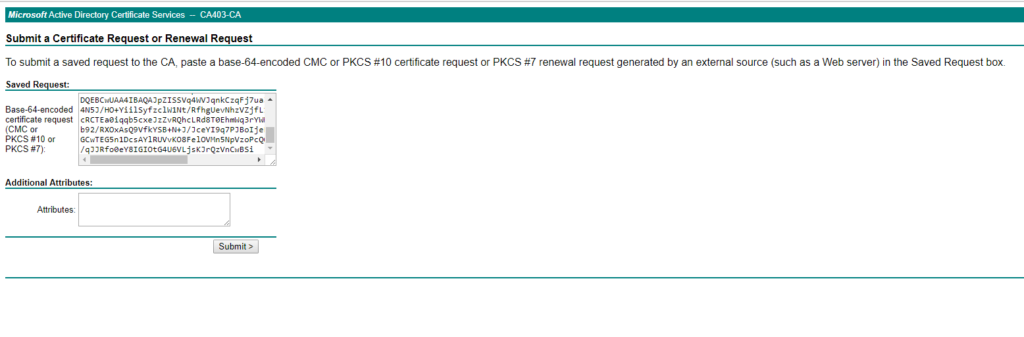

Следующим этапом является запрос сертификата у AD CS. Для этого открываем файл web-srv.req с помощью текстового редактора и копируем содержимое файла, например:

Открываем в браузере страницу центра сертификации: ip-адрес_AD_CS/certsrv/

Request a certificate -> advanced certificate request и вставляем туда скопированный запрос на сертификат.

Переходим на Windows Server, запускаем Server Manager -> Tools -> Certification Authority -> Pending Request. Выбираем нужный запрос на сертификат и выпускаем его, выбрав пункт Issue.

Переходим в браузере по адресу: ip-адрес_AD_CS/certsrv/ и выбираем пункт View the status of a pending certificate request, где можно скачать свой сертификат или цепочку сертификатов в формате DER или Base64.

Пользователи могут запрашивать, экспортировать, импортировать сертификаты, служащие в EFS для идентификации пользователей, а также управлять ими. Эта возможность предназначена для опытных пользователей, которые хотят иметь средство управления собственными сертификатами. Обычно пользователям не приходится самостоятельно управлять сертификатами, поскольку EFS автоматически генерирует для них пару ключей при первом обращении к ней — т. е. при попытке зашифровать файл или каталог (при этом открытый ключ сертифицируется в центре сертификации, а если таковой недоступен, то EFS сама подписывает открытый ключ).

В вышесказанном легко убедиться, если после инсталляции системы запустить оснастку Certificates и раскрыть узел (папку) Personal: этот узел будет пуст. Если затем зашифровать некоторый файл или папку и вернуться в оснастку Certificates, то можно увидеть, что в папке Personal появился сертификат, выданный текущему пользователю. Управление сертификатами, их импорт и экспорт осуществляются с помощью контекстных меню оснастки Certificates (см. также ниже разд. "Импорт к экспорт сертификатов"). Пользователи имеют возможность управлять только своими собственными сертификатами.

Восстановление зашифрованных файлов на другом компьютере

Иногда возникает необходимость восстановить зашифрованную информацию не на том компьютере, на котором она была заархивирована. Это можно выполнить с помощью утилиты архивации, которая сохраняет информацию в зашифрованном виде вместе с атрибутом шифрования. Однако нужно позаботиться о переносе на новый компьютер соответствующего сертификата и личного ключа пользователя либо с помощью перемещаемого профиля, либо вручную. На любом компьютере, где зарегистрировался пользователь, обладающий перемещаемым профилем, будут применяться одни и те же ключи шифрования. Ручной перенос личного ключа и сертификата выполняется в два этапа: сначала следует создать резервную копию сертификата и личного ключа (при этом сертификат и секретный ключ должны быть экспортированы в файл с расширением pfx), а затем восстановить созданную копию на другом компьютере. (Эта процедура имеет смысл только для компьютеров, не входящих в домен. В домене можно использовать процедуру, описанную выше в разд. "Шифрование файлов для совместного использования".) В результате этой процедуры текущий пользователь (который импортировал сертификат) получит возможность работать с зашифрованными данными на этом компьютере.

Сертификаты с открытым ключом (public key certificate) представляют собой средство идентификации пользователей в незащищенных сетях (таких как Интернет), а также предоставляют информацию, необходимую для проведения защищенных частных коммуникаций. Под незащищенными сетями понимаются компьютерные сети, к которым пользователи могут получить доступ без разрешений. Коммуникации в таких сетях открыты для просмотра другими пользователями. Также существует определенная опасность возникновения ложных коммуникаций, когда отправителями сообщений являются ложные пользователи. Даже частные локальные сети подвержены нападениям взломщиков с целью получения физического доступа к сети. Совершенно защищенные сети практически невозможны. Тем не менее, в защищенных сетях большие бреши в системе безопасности возникают крайне редко. Поэтому, поскольку пользователи доверяют друг другу, в таких сетях можно обмениваться данными, не применяя средств безопасности.

В открытых сетях, таких как Интернет, информация может попасть в руки пользователей, намерения которых никому не известны. Информация, не представляющая особой ценности, не нуждается и в безопасности. Однако, если информация является ценной или конфиденциальной, необходимо предпринять соответствующие меры безопасности для ее защиты.

Использование сертификатов для обеспечения безопасности

Сертификаты можно использовать для решения различных задач безопасности.

· Аутентификация (authentication) или проверка подлинности. Проверка того, что объект, с которым вы взаимодействуете, является в действительности авторизованным объектом.

· Обеспечение конфиденциальности (privacy) или секретности. Обеспечение доступа к информации только авторизованным пользователям, даже если любой пользователь сети может перехватить сообщение.

· Шифрование (encryption). Обеспечивает доступ к информации только для того пользователя, которому она предназначена.

· Цифровые подписи (digital signatures). Обеспечение целостности и подлинности данных.

Аутентификация является необходимым условием обеспечения секретности обмена данными. Пользователи должны иметь возможность подтвердить свою подлинность и проверить идентификацию других пользователей, с которым они общаются. Цифровой сертификат является распространенным средством идентификации.

Сертификаты служат для обеспечения аутентификации в следующих случаях:

· аутентификация пользователя для защищенного веб-узла посредством протоколов Transport Layer Security (TLS) или Secure Sockets Layer (SSL);

· аутентификация сервера для пользователя посредством TLS.

Для обеспечения конфиденциальности при передаче данных в незащищенных сетях или по частным локальным сетям применяется шифрование с секретным, или закрытым, ключом (secret key encryption). Сертификаты обеспечивают конфиденциальность передаваемых данных при помощи ряда методов. Протоколы, наиболее широко используемые для обеспечения секретности:

· Secure Multipurpose Internet Mail Extensions (S/MIME);

· Transport Layer Security (TLS);

· IP Security (IPSec).

Центр сертификации (также встречается термин поставщик сертификатов) (Certification Authority, CA) представляет собой службу, которой доверен выпуск сертификатов, если индивидуальный пользователь или организация, которые запрашивают сертификат, удовлетворяют условиям установленной политики. Это осуществляется путем принятия запроса на получение сертификата, проверки и регистрации имени запрашивающего сертификат пользователя и открытого ключа в соответствии с политикой. Каждый ЦС должен получить от запрашивающей сертификат стороны подтверждение ее идентичности, такое как удостоверение личности или физический адрес. Затем производится подписание и назначение сертификата, подтверждающего выполнение пользователем критериев политики, которые были установлены для авторизации. Большинство используемых на сегодня сертификатов основаны на стандарте Х.509, эта фундаментальная технология применяется в инфраструктуре открытых ключей Windows 2000 и Windows Server 2003.

Центром сертификации может быть удаленная организация, такая как VeriSign, или локальная служба, созданная в вашей организации путем инсталляции служб Certificate Services (Служб сертификации). Выбор ЦС основывается на доверительном отношении (trust). Вы доверяете, что ЦС использует правильную политику при рассмотрении запросов на подписание сертификатов. Кроме того, вы доверяете, что ЦС отзывает сертификаты с истекшим сроком действия путем публикации списка отозванных сертификатов (certificate revocation list). Центры сертификации также имеют собственные сертификаты. Причем вышестоящий центр подписывает сертификаты для нижестоящих центров. Таким образом, формируется иерархия сертификатов (certificate hierarchy).

Доверие центру сертификации устанавливается при наличии копии корневого сертификата в хранилище доверяемых корневых центров сертификации, а также действительного пути к сертификату. Это означает, что ни один из сертификатов иерархии (пути сертификатов) не был отозван и не имеет истекшего срока действия.

Если в организации используется Active Directory, то доверие к центрам сертификации вашей организации устанавливается автоматически на основе решений и установок, выполненных системным администратором.

Сертификат удостоверяет, что индивидуальный пользователь или ЦС, представляющий сертификат, был авторизован в соответствии с политикой, которая была установлена для ЦС, выпустившего сертификат. Обычно сертификаты содержат следующую информацию:

· открытый ключ (public key) владельца сертификата;

· идентификационную информацию владельца сертификата;

· период действия сертификата;

· информацию о центре сертификации;

· цифровую подпись (digital signature).

Все сертификаты имеют ограниченный срок действия. Даты начала и окончания срока действия сертификата указываются в сертификате. Для каждого ЦС устанавливается политика обновления сертификатов с истекшим сроком действия.

Если в компании для организации центра сертификации установлены службы сертификации на Windows 2000 Server или Windows Server 2003, то используется один из двух типов ЦС:

· центр сертификации предприятия (enterprise certification authority). Требует наличия Active Directory. Использует информацию, доступную в Active Directory, для проверки идентификационной информации запрашивающего сертификат. Публикует списки отозванных сертификатов в Active Directory, а также в общей папке;

· изолированный (автономный) центр сертификации (stand-alone certification authority). He зависит от Active Directory. По умолчанию пользователи могут запрашивать сертификаты у данного центра только с веб-страниц. Изолированный центр сертификации публикует списки отозванных сертификатов в общей папке или в Active Directory (если служба каталогов доступна).

Использование сертификатов в Интернете

При работе в Интернете браузер Internet Explorer использует два типа сертификатов: персональный сертификат (personal certificate) и сертификат веб-узла (Web site certificate). Персональный сертификат удостоверяет личность пользователя. Информация сертификата используется при передаче личной информации через Интернет на веб-узел, который требует проверки пользователя посредством сертификата. Сертификат веб-узла подтверждает, что данный узел является безопасным и подлинным. При этом гарантируется, что никакой другой веб-узел не является идентичным оригинальному веб-узлу. Internet Explorer при подключении к веб-узлу проверяет, что интернет-адрес в сертификате совпадает с действительным адресом и срок действия сертификата еще не истек.

Операционная система сохраняет сертификаты локально на том компьютере, с которого запрашивался сертификат для данного компьютера или для пользователя, работающего за данным компьютером. Место хранения сертификатов называется хранилищем сертификатов (certificate store).

С помощью оснастки Certificates (Сертификаты) (рис. 10) можно просматривать хранилища сертификатов для пользователя, компьютера или сервиса (службы), в которых сертификаты можно сортировать. Режим сортировки определяется переключателями в окне View Options (Параметры просмотра), которое вызывается с помощью команды View | Options (Вид Параметры). Переключатель Certificate purpose определяет режим просмотра сертификатов по назначению, а переключатель Logical certificate stores — по логическим хранилищам. В табл. 1 перечислены некоторые основные папки, которые отображаются в окне оснастки Certificates в разных режимах просмотра.

Оснастка Certificates отсутствует в пользовательском интерфейсе системы, поэтому ее нужно подключить вручную к консоли ММС. Процедура создания инструмента ММС описана в разд. "Создание новой консоли" главы 6 "Средства управления системой".

Рисунок 10. Окно оснастки Certificates

Таблица 1. Список папок хранилища сертификатов с кратким описанием