Как пробросить порт rdp

Содержание

Проброс портов роутера используется для предоставления удаленного доступа к конкретному компьютеру (или устройству), находящемуся в локальной сети роутера, извне. Например, в локальной сети находится несколько компьютеров и нужно подключаться к одному из них удаленно. Во внешней сети все они имеют один и тот же ip-адрес. В маршрутизаторе прописывается определенный порт за нужным компьютером. Благодаря чему, обрабатывая обращение из внешней сети с определенным портом, маршрутизатор перенаправляет пользователя на нужный компьютер.

Проброс портов рассмотрим на примере выполнения настроек для удаленного рабочего стола Windows. Однако данная инструкция подойдет и для любых других настроек, связанных с пробросом портов, например, для настройки удаленного доступа к видеокамере, другим программам компьютера и т.д.

Проброс портов для удаленного рабочего стола (rdp) Windows

В данной инструкции рассмотрим, как сделать проброс портов на примере маршрутизатора ASUS RT-N10U. В других моделях маршрутизаторов действия будут аналогичны, отличаться может только внешний интерфейс и расположение пунктов меню.

В первую очередь нужно закрепить в настройках маршрутизатора постоянный локальный ip-адрес за нужным компьютером (или устройством), к которому будет осуществляться доступ.

1. Чтобы попасть в панель управления маршрутизатором, открываем браузер и в адресной строке вводим его ip-адрес. В моем случае это 192.168.0.1. Чаще всего в большинстве маршрутизаторов используется адрес 192.168.0.1 или 192.168.1.1, хотя в настройках можно задать любой ip-адрес из множества локальных.

2. Если ввели адрес маршрутизатора правильно, то будет предложено авторизоваться (чаще всего по умолчанию используется логин: admin и пароль: admin , но это может быть изменено в настройках). Вводим логин и пароль и нажимаем Вход .

3. Выбираем пункт настройки Локальная сеть , вкладка DHCP-сервер . (В других роутерах также ищем раздел, связанный с DHCP).

4. В нижней части страницы находим Список присвоенных вручную IP-адресов в обход DHCP и добавляем желаемый айпи нашему компьютеру (можно закрепить текущий ip компьютера). В моем случае в выпадающем списке устройств выбираю COMP (имя моего компьютера) и поле ip автоматически заполняется 192.164.0.84.

5. Нажимаем Применить .

Переходим к пробросу портов. Рассмотрим также на примере маршрутизатора ASUS RT-N10U. В других роутерах настройки будут выполняться аналогично.

Чтобы открыть доступ к удаленному рабочему столу нужно пробросить порт TCP 3389. Для других устройств или программ порт будет другой.

1. Выбираем пункт настройки Интернет , вкладка Переадресация портов .

2. В Основных настройках переводим параметр Включить переадресацию портов в положение Да .

3. В Список переадресованных портов добавляем новую запись.

Имя службы : rdp

Диапазон портов : 3389

Локальный ip-адрес : выбираем в выпадающем списке имя нашего компьютера

Локальный порт : 3389

4. Нажимаем плюс для добавления и Применить .

Теперь при обращении к вашему внешнему статическому ip-адресу через порт 3389, пользователь будет попадать именно на указанный удаленный компьютер, даже если в сети будет еще десяток компьютеров.

На этом проброс портов для удаленного рабочего стола Windows закончены.

Примечание. Узнать, какой у вас внешний статический ip-адрес можно, например, через сервис Яндекс.Интернетометр

Оцените статью. Вам не сложно, а автору приятно

Достаточно часто у многих пользователей, которые используют сеансы удаленного доступа, возникает вопрос, как изменить порт RDP. Сейчас посмотрим на простейшие решения, а также укажем несколько основных этапов в процессе настройки.

Для чего нужен протокол RDP?

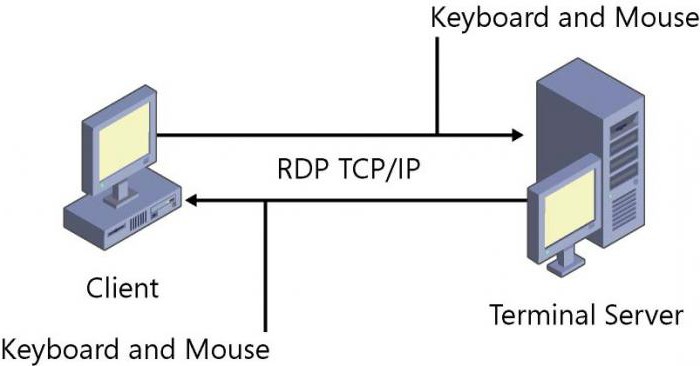

Для начала несколько слов о том, что такое технология RDP. Если посмотреть на расшифровку аббревиатуры, можно понять, что это протокол удаленного доступа (Remote Desktop Protocol).

Говоря простым языком, это средство подключения к удаленному рабочему столу, терминальному серверу или рабочей станции. Настройки Windows (причем любой из версий системы) используют параметры по умолчанию, которые подходят большинству пользователей. Тем нем менее иногда возникает необходимость их изменения.

Стандартный порт RDP: нужно ли его менять?

Итак, вне зависимости от модификации Windows все протоколы имеют предустановленное значение. Это порт RDP 3389, который и используется для осуществления сеанса связи (подключения одного терминала к удаленным).

С чем же связана ситуация, когда стандартное значение нужно поменять? Прежде всего только с обеспечением безопасности локального компьютера. Ведь если разобраться, при установленном стандартном порте, в принципе, любой злоумышленник может запросто проникнуть в систему. Так что сейчас посмотрим, как изменить порт RDP, установленный по умолчанию.

Изменение настроек в системном реестре

Сразу отметим, что процедура изменения производится исключительно в ручном режиме, причем в самом клиенте удаленного доступа какой-либо сброс или установка новых параметров не предусмотрены.

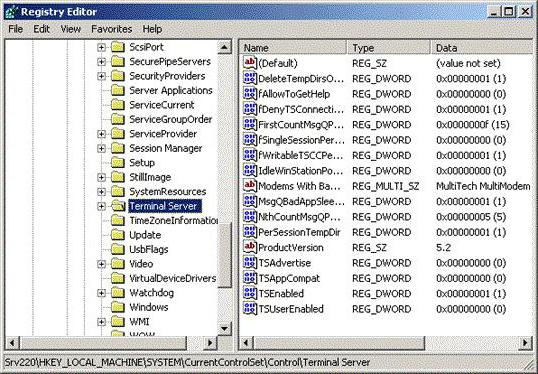

Для начала вызываем стандартный редактор реестра командой regedit в меню «Выполнить» (Win + R). Здесь нас интересует ветка HKLM, в которой по дереву разделов нужно спуститься через директорию терминального сервера до каталога RDP-Tcp. В окне справа находим ключ PortNumber. Его-то значение нам и нужно поменять.

Заходим в редактирование и видим там 00000D3D. Многие сразу недоумевают по поводу того, что это такое. А это просто шестнадцатеричное представление десятичного числа 3389. Чтобы указать порт именно в десятичном виде, используем соответствующую строку отображения представления значения, а затем указываем нужный нам параметр.

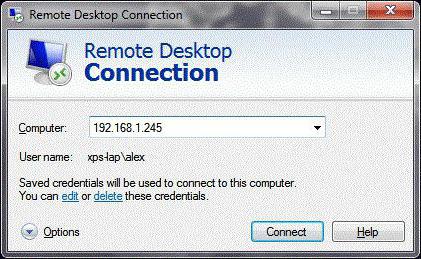

После этого перегружаем систему, а при попытке подключения указываем новый порт RDP. Еще одним способом подключения является использование специальной команды mstsc /v:ip_address:XXXXX, где XXXXX – новый номер порта. Но и это еще не все.

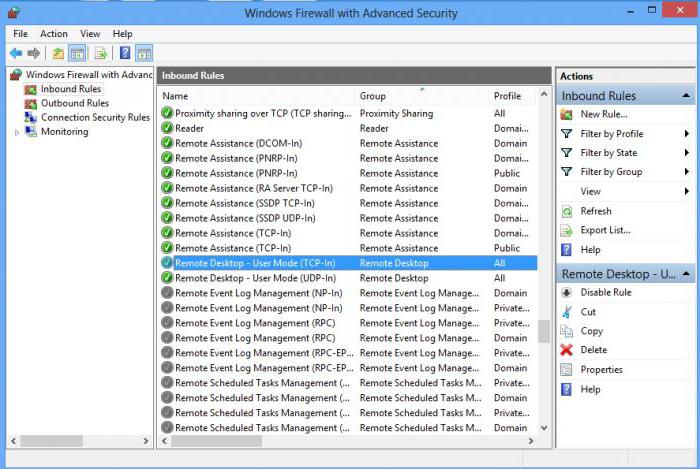

Правила для файрволла Windows

Увы, но встроенный брандмауэр Windows может блокировать новый порт. Значит, необходимо внести изменения в настройки самого фаервола.

Вызываем настройки фаервола с расширенными параметрами безопасности. Тут следует сначала выбрать входящие подключения и кликнуть на строке создания нового правила. Теперь выбираем пункт создания правила для порта, затем вводим его значение для TCP, далее разрешаем подключение, раздел профилей оставляем без изменений и наконец присваиваем новому правилу название, после чего жмем кнопку завершения настройки. Остается перегрузить сервер и при подключении указать новый порт RDP через двоеточие в соответствующей строке. По идее, проблем наблюдаться не должно.

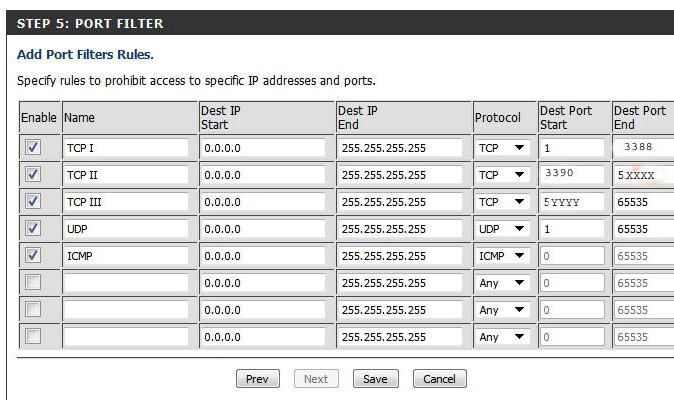

Проброс порта RDP на роутере

В некоторых случаях, когда используется беспроводное соединение, а не кабельное, может потребоваться сделать проброс порта на маршрутизаторе (роутере). Ничего сложного в этом нет.

Сначала в свойствах системы разрешаем удаленное подключение к компьютеру и указываем пользователей, имеющих на это право. Затем заходим в меню настроек роутера через браузер (192.168.1.1 или в конце 0.1 – все зависит от модели роутера). В поле (если основной адрес у нас 1.1) желательно указать адрес, начиная с третьего (1.3), а правило выдачи адреса прописать для второго (1.2).

Затем в сетевых подключениях используем просмотр деталей, где следует просмотреть детали, скопировать оттуда физический MAC-адрес и вставить его в параметры роутера.

Теперь в разделе настроек NAT на модеме включаем подключение к серверу, добавляем правило и указываем порт XXXXX, который нужно пробросить на стандартный порт RDP 3389. Сохраняем изменения и перегружаем роутер (без перезагрузки новый порт воспринят не будет). Проверить подключение можно на каком-нибудь специализированном сайте вроде ping.eu в разделе тестирования портов. Как видим, все просто.

Напоследок обратите внимание, что значения портов распределяются следующим образом:

- 0 – 1023 – порты для низкоуровневых системных программ;

- 1024 – 49151 – порты, выделяемые для частных целей;

- 49152 – 65535 – динамические приватные порты.

Вообще, многие юзеры во избежание проблем обычно выбирают порты RDP из третьего диапазона списка. Впрочем, и специалисты, и эксперты рекомендуют использовать в настройке именно эти значения, поскольку они подходят для большинства поставленных задач.

Что же касается именно проброса портов, такая процедура используется в основном только в случаях Wi-Fi-соединения. Как уже можно было заметить, при обычном проводном подключении она не требуется: достаточно изменить значения ключей реестра и добавить правила для порта в файрволле.

С помощью IPNAT

Замечу, что параметры в файлы конфигурации можно добавлять двумя методами, показанными ниже.

Подгружаем IPNAT со следующими параметрами:

# cat /etc/rc.conf | grep ipnat

ipnat_program="/sbin/ipnat -CF -f"

или можно по другому:

добавляем в конец файла:

Для проброса портов в IPNAT применяется инструкция rdr:

# cat /etc/ipnat.rules | grep rdr

rdr fxp0 0.0.0.0 port 3389 -> 192.168.1.1 port 3389

rdr fxp0 0.0.0.0 port 4899 -> 192.168.1.1 port 4899

Рассмотрим значения каждой части строки конфигурации:

rdr — (от англ. — redirect) указывает, что это именно перенаправление;

fxp0 — интерфейс маршрутизатора, который "смотрит" в интернет;

0.0.0.0 — статический ip-шник сервера (сетевого интерфейса который "смотрит" интернет и на который приходят пакеты, именно этот IP указывается, как адресс удаленной компьютера в RDP или Radmin);

port 3389 — собственно порт, с которого трафик перенаправляется из внешней сети во внутреннюю сеть;

192.168.1.1 — ip-адрес машины во внутренней сети, на который и будем заворачивать трафик;

port 3389 — порт на который происходит перенаправление во внутренней сети.

Точно также и для второй строки. Также можно строку редиректа прочитать так: перенаправляем (rdr) пакеты с интерфейса (fxp0) с адресом (0.0.0.0), если они пришли на порт (port 3389), во внутреннюю сеть (->) на адрес (192.168.1.1) на порт (port 3389). (Шото я гоню такое. 🙂 )

После того как в /etc/ipnat.rules внесены все правила редиректа, IPNAT нужно перезапустить:

С помощью NATd:

При испольвовании NATd, используется опция ядра DIVERT. Подгружаем NATd так:

# cat /etc/rc.conf | grep nat

natd_enable="YES" #включаем поддержку natd

natd_interface="fxp0" #указываем интерфейс, на котором работает natd

natd_flags="-f /etc/natd.conf" #указываем конфигурационный файл для natd

Теперь переходим к natd.conf, здесь синтаксис отличается от предыдущего, но тоже в целом понятен:

redirect_port tcp 192.168.1.1:3389 3389

redirect_port tcp 192.168.1.1:4899 4899

redirect_port — тоже самое, что rdr, инструкция перенаправления;

tcp (udp) — тип трафика, который будем редиректить;

192.168.1.1:3389 — сокет (связка ip + порт), на который будет перенаправляться трафик;

3389 — номер порта, с которого будет заворачиваться трафик.

# sh /etc/rc.d/natd restart

Stopping natd.

Waiting for PIDS: .

С помощью PF

В этом случае проброс реализуем, добавляя в /etc/pf.conf такие строки:

rdr on fxp0 proto < tcp, udp >from any to 0.0.0.0 port 3389 -> 192.168.1.1 port 3389

rdr on fxp0 proto < tcp, udp >from any to 0.0.0.0 port 4899 -> 192.168.1.1 port 4899

rdr — уже понятно, что это такое 🙂

on fxp0 — интерфейс маршрутизатора, который "смотрит" в интернет;

proto — тип трафика для проброса;

from any — сети, с которых будет работать переадресация, в данном случае — любая сеть;

to 0.0.0.0 — на этот IP приходит трафик извне;

port 3389 — на этом порту "слушаем" пакеты, которые будут перенаправляться;

192.168.1.1 port 3389 — IP и порт, на который будет форвардиться трафик в локальной сети.

Теперь о неприятном. Недостаток этих способов в том, что с ними много возни и не всегда получается сделать так как хочется — быстро и чтоб сразу работало. Тем более, что например для IPNAT нужен внешний статический ip-шник, а это не всегда доступно. Для решения всех проблем сразу есть замечательный инструмент — rinetd, которым я теперь пользуюсь все время — и быстро и сразу работает.

С помощью Rinetd

# make install clean

Добавляем rinetd в rc.conf:

Открываем файл конфигурации rinetd

и добавляем в него следующие правила:

xxx.xxx.xxx.xxx 4899 192.168.1.1 4899

xxx.xxx.xxx.xxx 3389 192.168.1.1 3389

Вот первая прелесть: вместо xxx.xxx.xxx.xxx можно указать 0.0.0.0 если нет статического IP.

Строка редиректа проста до безобразия:

ххх.ххх.ххх.ххх – внешний IP адрес, на который приходит трафик;

4899 – номер порта, на котором "слушаем" пакеты;

192.168.1.1 – внутренний IP адрес на который мы делаем проброс портов;

4899 — порт во внутренней сети, на который заворачиваем пакеты.

0.0.0.0 40001 192.168.1.2 4899

0.0.0.0 40002 192.168.1.2 3389

Здесь для пущей безопасности, порты на которых "слушаем" изменены на 40001 и 40002. В этом случае в настройках Radmin на удаленной машине нужно указать, не стандартный порт у молчанию, а этот 40001. В случае с RDP нужно на локальной машине, с которой подключаемся, указывать порт через двоеточие прямо в строке подключения ххх.ххх.ххх.хххх:40002.

После этого необходимо внести исключения в firewall, чтобы он не отфутболивал пакеты адресованные нашим портам. Для этого открываем файл конфигурации firewall и вносим в него следующие строки:

$

$

Теперь перезагружаем rinetd и firewall:

# /etc/rc.d ipfw restart

# /usr/local/sbin/rinetd rinetd restart (или start если он не был запущен).

Возможно придется перезапустить Freebsd, если команды не выполняются.

Вот, собственно и все. О таких прописных истинах, как то, что Radmin должен быть установлен на удаленной машине и RDP разрешен, думаю, говорить не стоит.

Также замечу, что способ с rinetd замечательно работает с сервисом DDNS от "Укртелекома" — в этом случае заказываем на сайте my.ukrtelecom.ua в личном кабинете себе динамический DNS вида *.ddns.ukrtel.net, который будет доступен независимо от того, с каким IP в данный момент поднята сессия. Например, вы заказали DDNS такого вида cooldomain.ddns.ukrtel.net, то в Radmin в поле "IP адрес или DNS имя" указываем именно его, а в поле порт или оставляем "По умолчанию" 4899 или задаем свой порт. В случае с RDP, в окне "Подключение к удаленному рабочему столу" указываем так: cooldomain.ddns.ukrtel.net — если rinetd настроена на прослушивание стандартного порта, или так: cooldomain.ddns.ukrtel.net:40002 — если rinetd настроена на другой порт.

Еще раз уточняю детали:

— для Radmin: на удаленной машине (к которой будем коннектиться), устанавливаем Radmin Server, в настройках создаем пользователя и пароль для подключения, а также даем ему права; далее настраиваем rinetd как указано выше (например на нестандартный порт 40001); на локальной машине в Radmin создаем подключение с такими параметрами как на скриншоте ниже и можно пробовать подключатся.

— для RDP: на удаленной машине настраиваем уделенный доступ (Свойства системы -> Настойка удаленного доступа -> вкладка Удаленное использование -> ставим переключатель напротив Разрешать подключения от компьютеров с любой версией удаленного рабочего стола); настраиваем rinetd на нестандартный порт (например 40002); на локальной машине в окне подключения прописываем такую строку: cooldomain.ddns.ukrtel.net:40002

Если все правильно сделано и нет других факторов, которые могут мешать нормальному пробросу портов (например кривые правила фаервола), то все должно работать.