Как отключить iptables centos 7

Содержание

- Отключаем Firewall в CentOS 7

- Способ 1: Отключение для текущей сессии

- Способ 2: Перманентное отключение

- Содержание:

- 1. Описание программы.

- 2. Отключение firewalld.

- 3. Установка iptables.

- 4. Настройка фаервола.

- 5. Открытие портов.

- 6. Проброс (forward) порта.

- 7. Включение логов.

- 8. Как отключить iptables.

- 9. Заключение.

- Предпосылки

- Проверка состояния брандмауэра

- Отключить межсетевой экран

- Вывод

В операционной системе CentOS 7 по умолчанию используется FirewallD — инструмент управления брандмауэром. Решение поддерживает протоколы IPv4 и IPv6 и позволяет администрировать отдельные участки сети. Некоторые службы и приложения обращаются к этой утилите для настройки брандмауэра, а она, в свою очередь, оперативно синхронизирует все правила. Возможны ситуации, когда такой инструмент необходимо отключить, например, для наладки работы интернета. На помощь придут два разных метода, каждый из которых удобен по-своему.

Отключаем Firewall в CentOS 7

Сегодня мы не будем рассматривать доступные альтернативы FirewallD, устанавливающиеся в систему дополнительно. О методах отключения таких инструментов вы можете узнать в официальной документации к ним. Единственное — в конце статьи мы приведем основные команды, которые будут полезны для пользователей, активно использующих стандартный инструмент под названием iptables. Однако сейчас давайте остановимся на упомянутом выше фаерволе.

Перед переходом к инструкциям хотелось бы показать, как через стандартную команду определяется текущее состояние FirewallD, ведь если он и так неактивен, отключать его не придется.

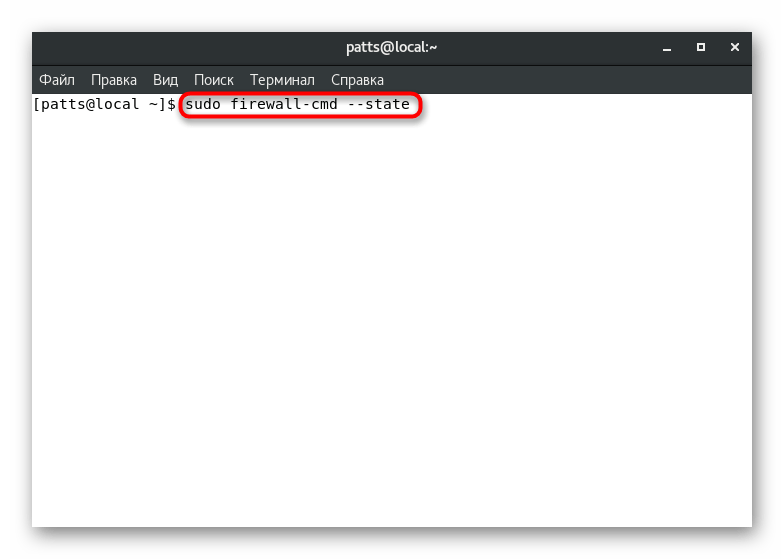

- Откройте классическую консоль, например, через меню «Приложения».

Введите команду sudo firewall-cmd —state .

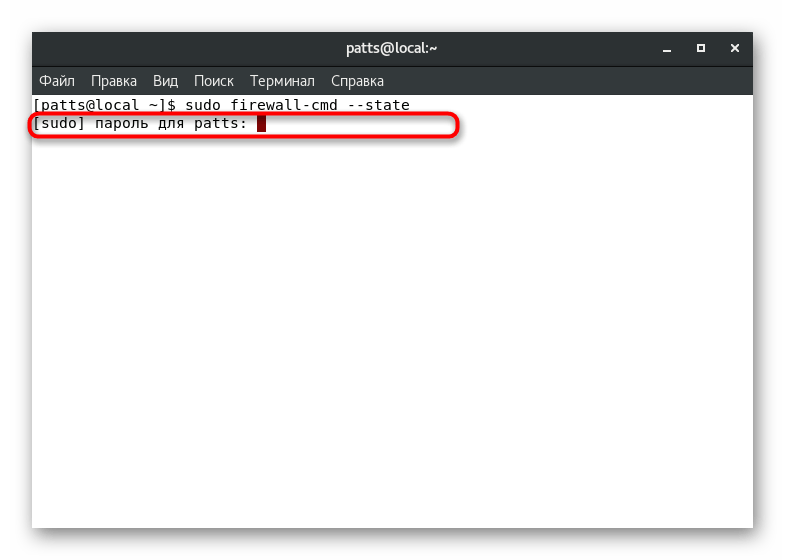

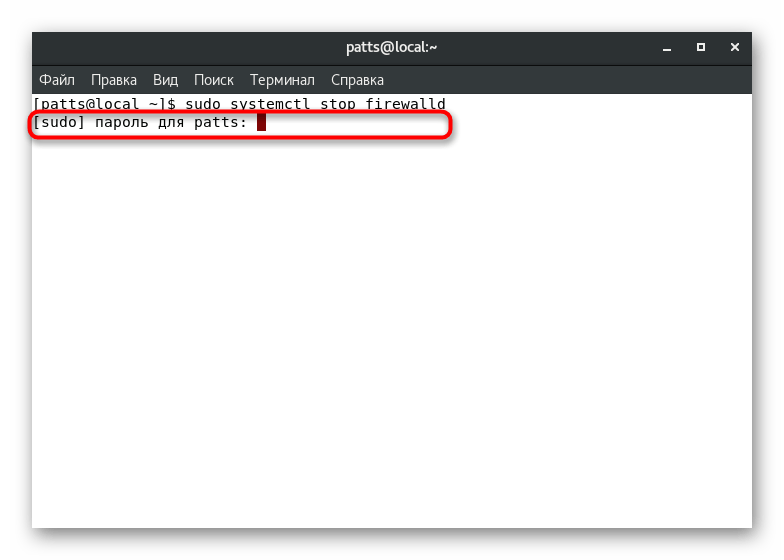

Подтвердите учетную запись суперпользователя путем ввода пароля.

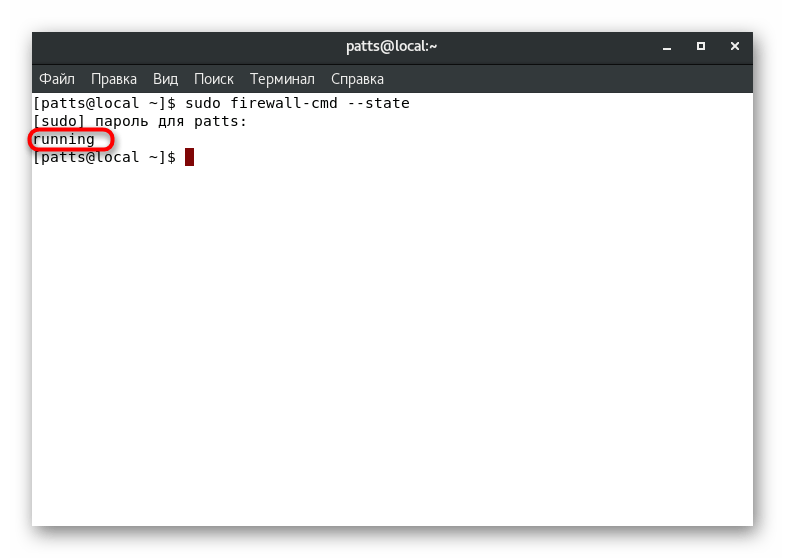

Советуем использовать рассмотренную команду каждый раз, как потребуется узнать состояние функционирования FirewallD.

Способ 1: Отключение для текущей сессии

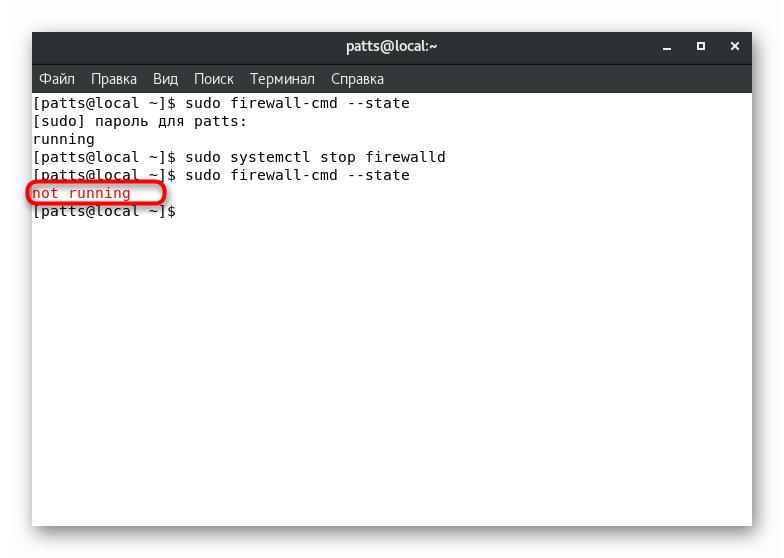

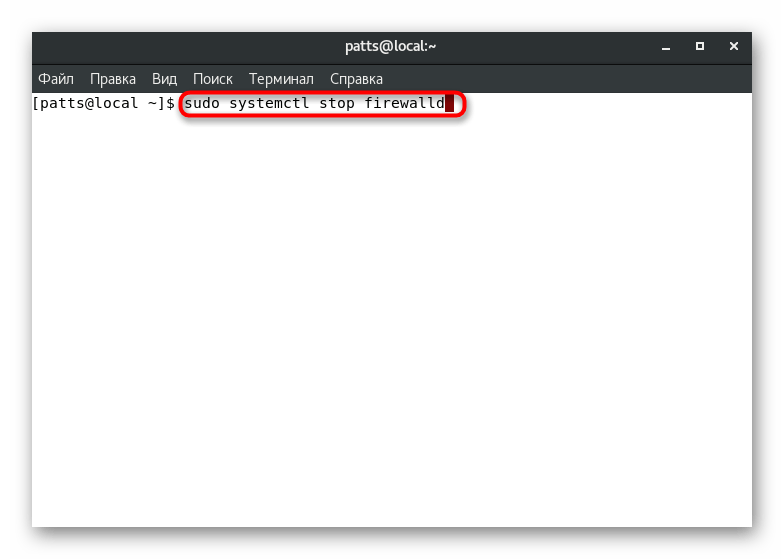

Временное отключение фаервола позволит осуществить все необходимые действия с сетью в текущей сессии, а после ее перезапуска утилита снова вернется в рабочее состояние. Остановка производится с помощью одной встроенной команды. Запустите «Терминал» и введите sudo systemctl stop firewalld , а затем нажмите на Enter.

К сожалению, после активации команды на экране не отобразится никаких уведомлений, по которым можно было бы понять, что процесс завершился успешно. Настоятельно рекомендуем прописать sudo firewall-cmd —state , чтобы узнать статус FirewallD на данный момент. Вы должны увидеть результат «not running».

Конечно, подобное отключение Firewall выполняется достаточно быстро, но, как уже было сказано, всего на одну активную терминальную сессию. Однако некоторых юзеров не устраивает такой вариант, поэтому им лучше обратиться к следующему руководству.

Способ 2: Перманентное отключение

Отключение фаервола на постоянной основе производится через внесение изменений в конфигурационный файл. Самостоятельно ничего вписывать или менять не придется, вся операция заключается в вводе нескольких команд. Начать стоит с остановки защитника:

-

Вставьте в строку ввода sudo systemctl stop firewalld , чтобы остановить межсетевой экран.

Напечатайте пароль для предоставления прав суперпользователя. Вводимые при этом символы отображаться не будут.

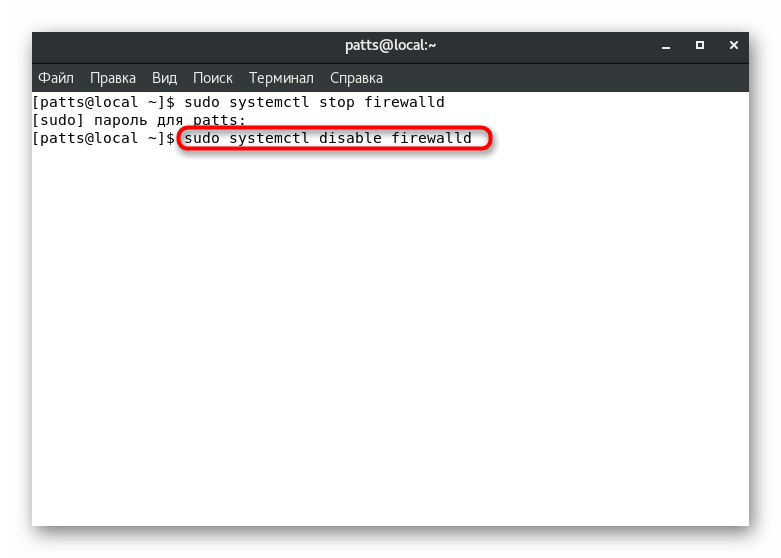

Отключите службу, отвечающую за автоматический запуск фаервола при старте операционной системы, указав sudo systemctl disable firewalld .

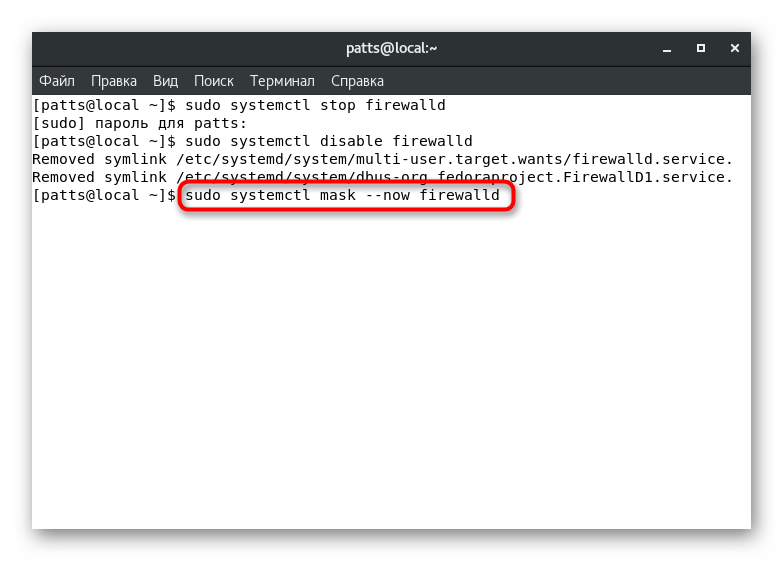

Запретите другим службам запускать FirewallD через команду sudo systemctl mask —now firewalld . В результате должна появиться строка с уведомлением о создании нового файла «Created symlink from /etc/systemd/system/firewalld.service to /dev/null», означающая, что операция завершена успешно.

Как и обещали, дополнительно покажем команды, позволяющие отключать другой популярный Firewall в системе CentOS — iptables. Если вы используете протокол IPv4 поочередно активируйте такие строки:

sudo service iptables save

sudo service iptables stop

sudo chkconfig iptables off

Для IPv6 содержимое немного меняется на:

sudo service ip6tables save

sudo service ip6tables stop

sudo chkconfig ip6tables off

Иногда возникают ситуации, когда даже после отключения межсетевого экрана проблемы с соединением в сети все еще остаются. В таком случае неприятность может скрываться в системе безопасности SELinux. Отключите ее и проверьте, помогут ли такие действия. Детальные инструкции по этой теме найдете в другой нашей статье по следующей ссылке.

Теперь вы знаете о доступных методах отключения Firewall в CentOS 7. Если нет уверенности в том, что проблема заключается именно в этом инструменте, не стоит перманентно отключать его: для начала лучше воспользоваться первым методом и проверить результативность.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Опубликовано 29.10.2019 · Обновлено 15.11.2019

Содержание:

1. Описание программы.

На защиту сервера от внешних угроз в первую очередь встает межсетевой экран, который фильтрует входящий и исходящий траффик. Настройкой iptables — частного случая фаервола на CentOS я хочу заняться в данной статье, а также рассказать о его установке и отключении. Мое руководство не будет исчерпывающим, я рассмотрю лишь те аспекты, которые считаю наиболее важными и сам использую в своей работе.

Iptables в настоящее время является стандартом де-факто в среде современных Linux дистрибутивов. Я даже сходу не могу припомнить, что еще используют в качестве фаервола. Так что любому администратору Linux приходится сталкиваться в своей работе с настройкой этого межсетевого экрана.

2. Отключение firewalld.

Первым делом отключим firewalld, который присутствует в CentOS 7 по-умолчанию сразу после установки:

# systemctl stop firewalld

Теперь удалим его из автозагрузки, чтобы он не включился снова после рестарта:

# systemctl disable firewalld

После этого на сервере настройки сетевого экрана становятся полностью открытыми. Посмотреть правила iptables можно командой:

3. Установка iptables.

На самом деле фаервол у нас на сервере уже стоит и работает, просто нет никаких правил, все открыто. Установить нам нужно будет дополнительные утилиты управления, без которых конфигурировать iptables невозможно.

Например, нельзя будет перезапустить фаервол:

# systemctl restart iptables.service

Или добавить в автозапуск не получится:

# systemctl enable iptables.service

Чтобы подобных ошибок не было, установим необходимый пакет с утилитами:

# yum -y install iptables-services

Теперь можно добавить iptables в автозагрузку и запустить:

# systemctl start iptables.service

# systemctl enable iptables.service

4. Настройка фаервола.

Установим текстовый редактор для работы с файлами конфигурации:

# yum -y install mc

Для управления правилами фаервола я использую скрипт.

Далее будем наполнять его необходимыми правилами. Я буду разбирать все значимые части скрипта, а полностью его приведу в виде текстового файла в конце статьи. Правила сделаны в виде картинок, чтобы запретить копирование и вставку. Это может привести к ошибкам в работе правил, с чем я сам столкнулся во время подготовки статьи.

Мы рассмотрим ситуацию, когда сервер является шлюзом в интернет для локальной сети.

Первым делом зададим все переменные, которые будем использовать в скрипте. Это не обязательно делать, но рекомендуется, потому что удобно переносить настройки с сервера на сервер. Достаточно будет просто переназначить переменные.

Перед применением новых правил, очищаем все цепочки:

Блокируем весь трафик, который не соответствует ни одному из правил:

Разрешаем весь трафик локалхоста и локалки:

Разрешаем делать ping:

Если вам это не нужно, то не добавляйте разрешающие правила для icmp.

Открываем доступ в инет самому серверу:

Если вы хотите открыть все входящие соединения сервера, то добавляйте дальше правило:

Делать это не рекомендуется, привожу просто для примера, если у вас появится такая необходимость.

Дальше разрешим все установленные соединения и дочерние от них.

Так как они уже установлены, значит прошли через цепочки правил, фильтровать их еще раз нет смысла:

Теперь добавим защиту от наиболее распространенных сетевых атак.

Сначала отбросим все пакеты, которые не имеют никакого статуса:

Блокируем нулевые пакеты:

Закрываемся от syn-flood атак:

Следом за этими правилами рекомендуется поставить правила на запрет доступа с определенных IP, если у вас имеется такая необходимость.

Например, вас задолбал адрес 84.122.21.197 брутом ssh. Блокируем его:

Если вы не ставите ограничений на доступ из локальной сети, то разрешаем всем выход в интернет:

Следом запрещаем доступ из инета в локальную сеть:

Чтобы наша локальная сеть пользовалась интернетом, включаем nat:

Чтобы не потерять доступ к серверу, после применения правил, разрешаем подключения по ssh:

И в конце записываем правила, чтобы они применились после перезагрузки:

Мы составили простейший конфиг, который блокирует все входящие соединения, кроме ssh и разрешает доступ из локальной сети в интернет. Попутно защитились от некоторых сетевых атак.

Сохраняем скрипт, делаем исполняемым и запускаем:

# chmod 0740 /etc/iptables.sh

# /etc/iptables.sh

Выполним просмотр правил и проверим, все ли правила на месте:

Обращаю ваше внимание — применять правила нужно лишь в том случае, если у вас имеется доступ к консоли сервера. При ошибке в настройках вы можете потерять доступ. Убедитесь, что в нештатной ситуации вы сможете отключить фаервол и скорректировать настройки.

5. Открытие портов.

Теперь немного расширим нашу конфигурацию и откроем в iptables порты для некоторых сервисов. Допустим, у нас работает веб-сервер и необходимо открыть к нему доступ из интернета. Добавляем правила для веб-трафика:

Было добавлено разрешение на входящие соединения по 80-му и 443-му портам, которые использует web сервер в своей работе.

Если у вас установлен почтовый сервер, то нужно разрешить на него входящие соединения по всем используемым портам:

Для корректной работы DNS сервера, нужно открыть UDP порт 53:

И так далее. По аналогии можете открыть доступ для всех необходимых сервисов.

6. Проброс (forward) порта.

Рассмотрим ситуацию, когда необходимо выполнить проброс портов с внешнего интерфейса на какой-то компьютер в локальной сети. Допустим, вам необходимо получить RDP доступ к компьютеру 10.1.3.50 из интернета.

Делаем проброс TCP порта 3389:

Если вы не хотите светить снаружи известным портом, то можно сделать перенаправление с нестандартного порта на порт rdp конечного компьютера:

Если вы пробрасываете порт снаружи внутрь локальной сети, то обязательно закомментируйте правило, которое блокирует доступ из внешней сети во внутреннюю. В моем примере это правило:

$IPT -A FORWARD -i $WAN -o $LAN1 -j REJECT

Либо перед этим правилом создайте разрешающее правило для доступа снаружи к внутреннему сервису, например вот так:

$IPT -A FORWARD -i $WAN -d 10.1.3.50 -p tcp -m tcp —dport 3389 -j ACCEPT

7. Включение логов.

Во время настройки полезно включить логи, чтобы мониторить заблокированные пакеты и выяснять, почему отсутствует доступ к необходимым сервисам, которые мы вроде бы уже открыли. Я отправляю все заблокированные пакеты в отдельные цепочки ( block_in , block_out , block_fw ), соответствующие направлению трафика и маркирую в логах каждое направление. Так удобнее делать разбор полетов.

Добавляем следующие правила в самый конец скрипта, перед сохранением настроек:

Все заблокированные пакеты вы сможете отследить в файле /var/log/messages .

После того, как закончите настройку, закомментируйте эти строки, отключив логирование. Обязательно стоит это сделать, так как логи очень быстро разрастаются. Практического смысла в хранении подобной информации лично я не вижу.

8. Как отключить iptables.

Если вы вдруг решите, что firewall вам больше не нужен, то отключить его можно следующим образом:

# systemctl stop iptables.service

Эта команда останавливает фаервол, а следующая удаляет из автозагрузки:

# systemctl disable iptables.service

Отключив сетевой экран, мы разрешили все соединения.

9. Заключение.

Как и обещал, выкладываю готовый скрипт с основным набором правил, которые мы рассмотрели iptables.sh , скачать его можно в самом конце этой статьи в разделе «Информационные ресурсы».

Хочу еще раз обратить внимание, что при настройке iptables необходимо быть предельно внимательным. Не начинайте это дело, если не имеете доступа к консоли сервера. Даже во время написания этой статьи я потерял доступ к серверу из-за нелепой ошибке в правилах. Ошибка эта возникла из-за копирования и потери двойного тире — оно заменилось на одинарное.

Главное меню » Операционная система CentOS » Как остановить и отключить Firewalld на CentOS 7

В этой статье мы покажем вам, как отключить FirewallD для систем CentOS 7.

Предпосылки

Прежде чем начать, убедитесь, что вы вошли в систему как пользователь с привилегиями sudo.

Если вы отключите брандмауэр, потому что у вас возникли проблемы с подключением или у вас возникли проблемы с настройкой брандмауэра, ознакомьтесь с этим руководством по настройке брандмауэра с firewalld на centos 7.

Проверка состояния брандмауэра

Для просмотра текущего состояния службы FirewallD вы можете использовать команду firewall-cmd :

Если служба FirewallD запущена в вашей системе CentOS, команда выше выведет следующее сообщение:

Отключить межсетевой экран

Вы можете временно остановить службу FirewallD с помощью следующей команды:

Однако это изменение будет действительным только для текущего сеанса.

Чтобы навсегда отключить брандмауэр в вашей системе CentOS 7, выполните следующие действия:

-

Во-первых, остановите службу FirewallD с помощью:

Результат команды выше будет выглядеть примерно так:

Как видно из вывода, команда mask просто создает символическую ссылку из firewalld-сервиса для /dev/null :

Вывод

В этой статье вы узнали, как остановить и окончательно отключить брандмауэр на компьютере CentOS 7.

Если у вас есть какие-либо вопросы или замечания, пожалуйста, оставьте комментарий ниже.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.