Как можно взломать айклауд

Содержание

- Взлом iCloud на iPhone

- Реально ли взломать чужой iCloud

- Как обезопасить себя от взлома

- Способ первый: сложный

- Способ второй: простой

- Содержание статьи

- Apple iOS

- Облачные бэкапы — это безопасно?

- Как ФБР могло бы получить данные с iPhone стрелка из Сан-Бернардино

- Безопасность — это удобно?

- Продолжение доступно только участникам

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Безопасность техники «Apple» уже стоит под вопросом. Умельцы знают, как взломать Айклауд на Айфоне. Поэтому не помешает обезопасить устройство от взломов хакеров и недоброжелателей.

Взлом iCloud на iPhone

Экспертами было выяснено, что такие смартфоны очень часто взламывают. Свидетельством этому приходятся фотографии звезд, которые попали в общий доступ. Однако это трудоемкий процесс, и какая-то программа для взлома iCloud здесь не поможет. Ее функционал и возможности слишком маленькие.

Есть 2 варианта, как взломать iCloud:

- Первый — очень сложный. Для этого человеку нужен специальный образ телефона. Он сохраняется на облаке и позволяет восстановить систему в случае необходимости. Однако для корректного пользования нужно применять специальное программное обеспечение. Первое приложение скачивает образ телефона на ПК. Но этим файлом воспользоваться будет нельзя, так как он зашифрован. Для расшифровки используется специальная программа, которую производителю запрещено распространять среди простых пользователей. Однако «Apple» может предоставить ее правоохранительным органам для разоблачения преступников и террористов.

- Для второго варианта взлома не нужно специальных приложений. Будет достаточно знать чужой «Эпл Айди» и пароль от учетной записи. Также для этого нужен будет «чистый» телефон без идентификаторов пользователя. Чтобы восстановить систему, нужно зайти в «iCloud». Человеку достаточно ввести логин и пароль, и он получит все чужие данные: видеозаписи, истории звонков, фотографии и так далее.

У некоторых пользователей может стоять подтверждение входа по СМС или электронной почте. В таком случае не получится взломать «Айклауд» другого пользователя. Некоторые хакеры обходят такие нюансы разными способами, но простым людям о них не известно. Также разработчики операционной системы постоянно выпускают обновления, которые устраняют ошибки и «дыры» в ОС, чтобы никто не мог пользоваться персональными данными другого человека.

Реально ли взломать чужой iCloud

Операционная система iOS очень уязвима. Многие интересуются, можно ли проникнуть в систему другого человека.

В месяц количество взломов колеблется в районе 500, а на конкуренте Android – 800.

Это говорит о том, что разницы открытой и закрытой «Оси» практически нет. Самым явным взломом системы является «Джелбрейк». Такая махинация с iOS позволяет открыть доступ ко всем файлам телефона. Также человек может пользоваться своим гаджетом полноценно, обходя все механизмы защиты системы.

Первый раз ОС взломали после 11 дней релиза. Работы по усовершенствованию ведутся стабильно. На iOS 2.0 взлом произошел спустя 35 дней после запуска. Больше всего система держалась 150 дней. В целях защиты компания «Apple» предоставила хакерам вознаграждение, если они обойдут новую операционную систему 11-го поколения. Профессионалам хватило всего 2 дней, чтобы взломать ее. За это они получили 200 000 долларов.

Как обезопасить себя от взлома

Чтобы не взломали аккаунт Айклауд и само устройство, необходимо следовать простым рекомендациям. Создатель анонимного «Телеграма», Павел Дуров, делится секретами защиты.

К ним относятся следующие советы:

- Не нужно устанавливать приложения с сомнительных сайтов.

- Загружать Джелбрейк необходимо только тогда, когда пользователь полностью уверен в том, что он делает. В противном случае злоумышленники могут взломать Айфон.

- Все изменения в ОС вовремя обновлять.

- Устанавливать приложения от проверенных разработчиков.

Компания не выпускает обновления на устаревшие телефоны. Это говорит о том, что они очень уязвимы. Интересующиеся, как взломать Айклауд на Айфоне 4, могут найти много информации на эту тему и внедрить шпионское ПО под видом обычного приложения. Пользоваться такими устройствами нужно с особой осторожностью.

Во время презентации iPhone 6 и Watch тема безопасности была обойдена стороной. А ведь со дня публикации интимных фотографий из взломанных iCloud голливудских звезд прошло всего десять дней.

Между тем со дня утечки Apple уже заблокировала функцию бесконечного ввода пароля в сервисе Find My iPhone, через который, как предполагается, произошел взлом аккаунтов. Другие методы защиты пока только готовятся, и их выход ожидается в ближайшее время. В свою очередь, исследователи систем безопасности из Ars Technica, как пишет Gazeta, проверили, насколько сложно сейчас взломать iCloud, и выяснили, что это можно сделать как минимум двумя способами.

Способ первый: сложный

При этой методике исследователи добывают образ вашего смартфона, который автоматически сохраняется на iCloud и позволяет восстановить в случае необходимости все данные за считаные минуты. В своей работе эксперты использовали программы Elcomsoft Phone Password Breaker (EPPB) и Elcomsoft iOS Forensic Toolkit (EIFT). EIFT — это программа, предназначенная для выгрузки бекапа на компьютер напрямую со смартфона.

Однако резервная копия, пусть и скачанная на компьютер, представляет собой зашифрованный файл. Именно для того, чтобы расшифровать его, и нужна вторая программа, EPPB. Она предназначена в первую очередь для правоохранительных органов, и потому разработчик жестко следит за ее распространением. Решение позволяет методом подбора шифровальных ключей добыть из образа всю необходимую информацию.

Взломать iPhone 5s напрямую оказалось не так просто: вскрывать код 64-битного процессора ARM программа EIFT пока не умеет, и потому выгрузить образ системы из смартфона по проводу не удалось. Зато iPhone 4 со старой версией iOS 5.1 «отдал» свой зашифрованный файл без проблем, и его уже можно легко взломать.

На самом деле неважно, как получен бекап смартфона: он может быть и сохранен на компьютере стандартными средствами iTunes.

Точно также и образ, скачанный из iCloud, легко поддался взлому через EPPB: разработчики сообщают, что методом перебора ключей файл был вскрыт за два дня на слабом компьютере с процессором Intel Atom. C мощной машиной этот процесс будет протекать ощутимо быстрее.

Способ второй: простой

Для этого метода не нужно ничего взламывать, нужно выяснить Apple ID и пароль, а также «пустой» iPhone. Добыть имя и пароль от iCloud можно простым фишинговым письмом или воспользовавшись функцией восстановления забытого пароля.

Восстановить резервную копию можно на любой смартфон, достаточно для этого с чистого iPhone войти в iCloud. После того как злоумышленник вводит логин и пароль жертвы, он получает у себя полную копию смартфона: вместе с фотографиями, историей звонков, переписками и так далее.

Более того, через веб-интерфейс iCloud можно активировать функцию Find My iPhone и на карте отслеживать перемещения жертвы в случае, если она носит свой смартфон с собой. С помощью сайта iCloud можно выгружать все данные, которые синхронизируются в облаке: фото, видео, историю браузера, телефонные звонки, переписки и так далее.

Справиться со вторым способом должна будет активация двухфакторной авторизации. При ней кроме логина и пароля злоумышленникам также нужно будет ввести специальный код, полученный по SMS или по электронной почте. Однако эксперты считают, что и ее будет недостаточно: по их мнению, требование приложить палец к сканеру отпечатков Touch ID было бы гораздо надежнее. Кроме того, исследователи заявили, что Apple следует сделать шифрование самих бэкапов более серьезным.

Содержание статьи

О резервном копировании не говорит только ленивый, но мало кто следует рекомендациям специалистов. С резервным копированием данных с компьютера все более-менее понятно. А как с этим обстоят дела на мобильном фронте? Как с этой задачей справляются смартфоны, планшеты и прочие, более экзотические устройства под управлением Apple iOS, Google (и не Google) Android, мобильных и стационарных сборок Microsoft Windows и BlackBerry 10? В новом цикле публикаций мы расскажем, как вытащить данные, куда сохранить, как восстановить, как обеспечить безопасность и как взломать.

Сегодняшняя «серия» будет посвящена резервным копиям iOS, в следующей мы посмотрим, как работает и как ломается система бэкапов Android, а на закуску оставим Windows Phone и BlackBerry 10. Сразу предупредим, что статья разбита на две части: в первой мы попробуем выяснить, так ли безопасны бэкапы iOS и стоит ли им доверять, вторая же посвящена изучению внутреннего устройства бэкапа iCloud и извлечению данных из него, что называется, голыми руками, без помощи специальных инструментов.

Apple iOS

Начиная с iOS 5 пользователи яблочных устройств получили возможность автоматического сохранения данных устройства в облако. В старых версиях iOS эту возможность нужно было активировать вручную, но в последних она стала предлагаться в качестве опции по умолчанию. В iOS 9 облачные копии хранятся уже не в iCloud, а в более универсальном iCloud Drive.

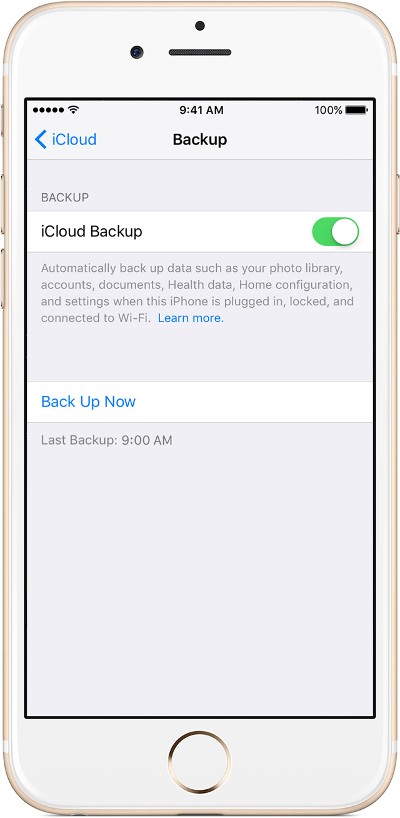

К слову, бесплатно в iCloud доступно всего 5 Гбайт, которых, однако, хватает для хранения данных приложений и настроек даже устройств с 64 Гбайт на борту. Для тех пользователей, которые хотят сохранять в облаке много фотографий и видеороликов, Apple предлагает варианты платной подписки. Включить облачное резервное копирование можно при активации аппарата или в любое время в настройках устройства (Settings -> iCloud -> Backup).

Включаем облачный бэкап

Включаем облачный бэкап

После активации настройки резервного копирования в облако происходит следующее. Ты возвращаешься домой (или в любое другое место, где есть известная телефону сеть Wi-Fi) и ставишь устройство на зарядку. В это время телефон (или планшет, или iPad) автоматически соединяется с облаком и сливает в него накопленные за день инкрементные изменения. Разумеется, если копирование делается впервые, то в облако закачиваются все данные — процесс небыстрый и потребляющий заметное количество трафика. Резервное копирование запускается не чаще, чем раз в сутки. При необходимости его можно выполнить и вручную (командой Back Up Now).

А как обстоят дела с восстановлением данных? Это тоже просто. Непосредственно при активации нового (или старого, после сброса настроек) устройства можно выбрать, из какой резервной копии восстанавливать данные. Причем ни модель, ни версия операционной системы большой роли не играют: на новый iPad можно восстановить данные из старого iPhone, и наоборот. Работает это все действительно очень удобно. Поехал ты, скажем, в отпуск и потерял телефон. Завернул в ближайший Apple Store, активировал новый iPhone, и все настройки, приложения, контакты, журналы звонков, фотографии и даже обои и расположение иконок — все восстановится само по себе «по воздуху».

Облачные бэкапы — это безопасно?

Обрати внимание на знак в конце заголовка. Безопасность облачных резервных копий iOS под большим вопросом, ответ на который, впрочем, хорошо известен.

Итак, первое и главное: облачные резервные копии шифруются. Второе и не менее главное: ключ шифрования хранится рядом с зашифрованными данными, и достать его не составляет никакого труда. Шифрование, таким образом, защищает данные только в момент их передачи между устройством и сервером, а вот дальше. дальше ни у Apple, ни у спецслужб не возникает ни малейших проблем с доступом к твоим данным.

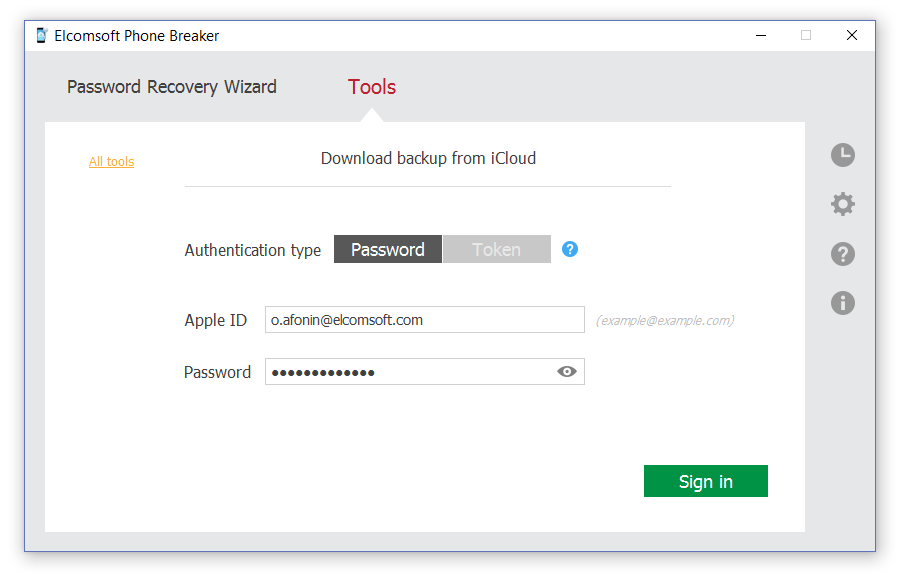

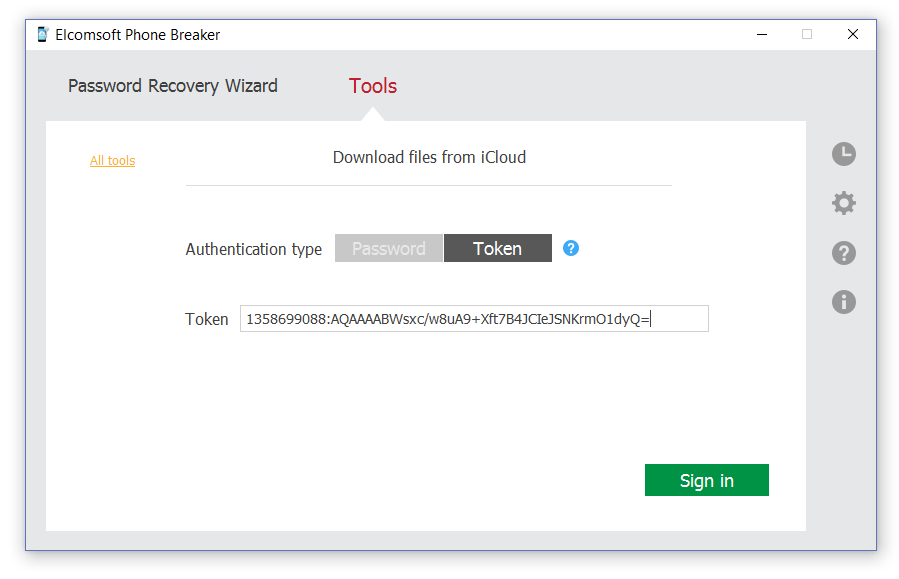

А что насчет злоумышленников? Тут несколько сложнее, ведь для доступа к облачной копии потребуется как минимум узнать Apple ID и пароль пользователя. Впрочем, небольшой фишинг или социальный инжиниринг — и пароль от Apple ID у нас в кармане. Дальше дело техники: ставим Elcomsoft Phone Breaker, вводим ID и пароль — и вуаля! Данные пользователя у нас в кармане.

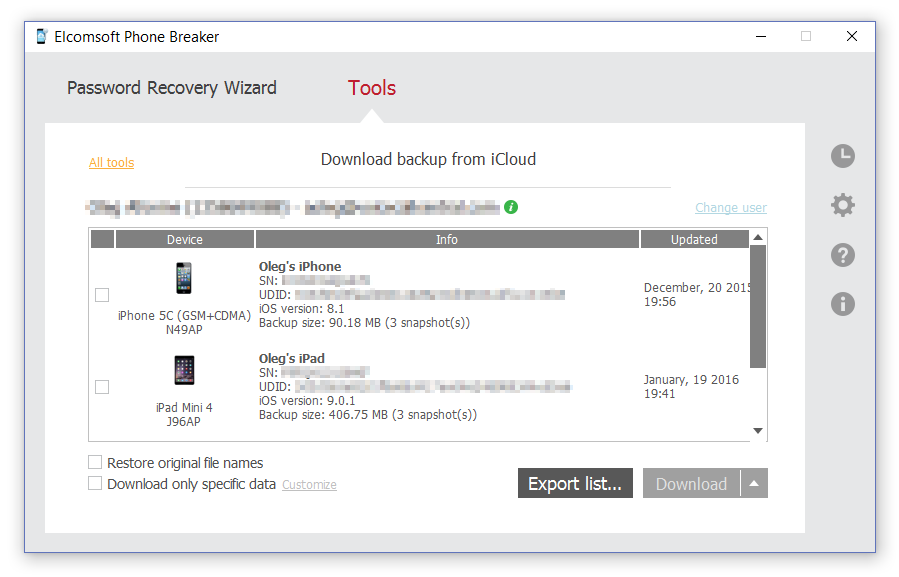

Скачиваем бэкап из iCloud

Скачиваем бэкап из iCloud  Скачиваем бэкап из iCloud

Скачиваем бэкап из iCloud

Именно этот способ был использован для воровства фотографий знаменитостей. Нет, так не годится!

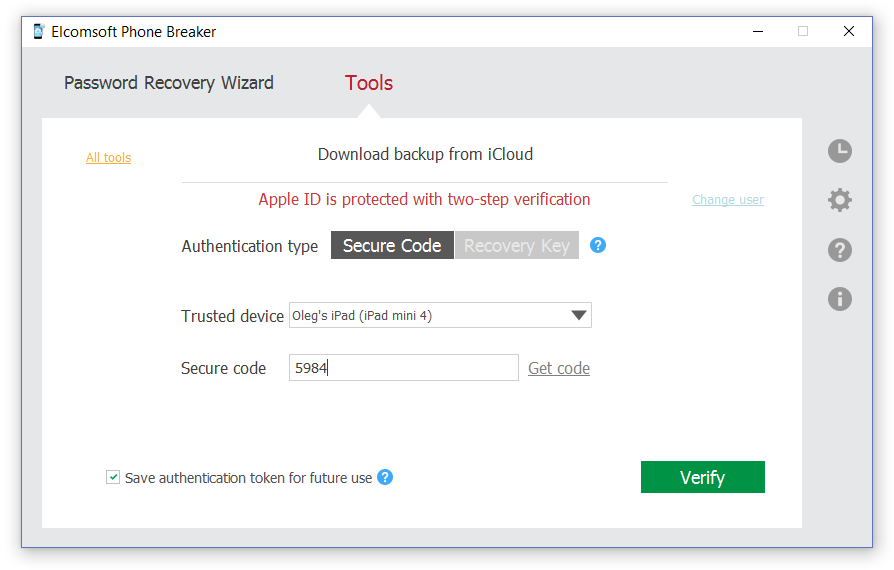

И действительно, никуда не годится. В результате в Apple в спешном порядке разработали механизм двухфакторной аутентификации (на тот момент — two-step verification), который существенно затруднял дело злоумышленникам, получившим пароль от учетной записи Apple ID. При активации этого механизма для доступа к резервной копии iCloud требовалось ввести не только логин и пароль, но и одноразовый код, который можно было получить на доверенное устройство через push или в виде СМС на доверенный телефонный номер.

Введение дополнительного шага аутентификации заметно усложнило жизнь злоумышленникам, в частности социальный инжиниринг: теперь требовалось не только узнать у жертвы собственно пароль, но и каким-то образом заставить ее сообщить одноразовый код. Впрочем, злоумышленники справились и с этим, в качестве инструмента использовав взломанную версию Elcomsoft Phone Breaker:

Скачиваем бэкап из iCloud, защищенный security code

Скачиваем бэкап из iCloud, защищенный security code

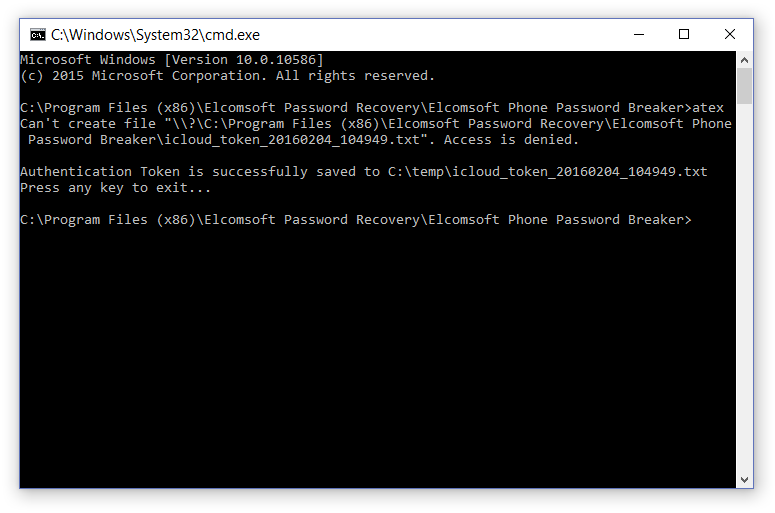

Если же злоумышленник получал доступ к компьютеру пользователя, то у него появлялся шанс и вовсе пройти мимо всей и всякой защиты — логинов, паролей и кодов. Достаточно было всего лишь извлечь двоичный маркер аутентификации с компьютера, на котором была установлена (и активирована) программа iCloud for Windows. Дальнейшее — дело техники: маркер вводится в Elcomsoft Phone Breaker, резервные копии скачиваются, а логин, пароль и одноразовый код не нужны.

Извлекаем маркер аутентификации

Извлекаем маркер аутентификации  Используем маркер аутентификации для скачивания данных из iCloud

Используем маркер аутентификации для скачивания данных из iCloud

Как на это отреагировали в Apple? Довольно оперативно: срок жизни маркера аутентификации iCloud уменьшили с нескольких месяцев до считаных часов. Правда, есть тонкость: в iOS 9, как мы уже писали, резервные копии сохраняются не в iCloud, а в iCloud Drive, для которого маркеры аутентификации и поныне действуют очень и очень долго.

А как обстоят дела с паролями сайтов, социальных сетей и учетных записей? Тут все не так однозначно. Если восстанавливаешься из облачной копии на то же самое устройство, то все будет в порядке: устройство восстановится и заработает как ни в чем не бывало. Если же восстанавливается другое устройство, то ситуация будет в точности такая, как с локальным бэкапом без пароля: все пароли из keychain (включая пароли от Wi-Fi, почты, социальных сетей) восстановлены не будут. И не только они. Многие приложения хранят данные в keychain с опцией this device only — «только на этом устройстве». В первую очередь это относится к утилитам хранения паролей, различным программам для хранения документов и подобным.

Как ФБР могло бы получить данные с iPhone стрелка из Сан-Бернардино

Изначально извлечение данных из iPhone 5c стрелка из Сан-Бернардино осложнялось тремя факторами:

- Смартфон был зашифрован с использованием неизвестного пароля,

- Последний iCloud-бэкап сделан более месяца назад,

- Работодатель подозреваемого (департамент здравоохранения), владеющий смартфоном, зачем-то сбросил пароль iCloud.

А что, если бы последний пункт не был выполнен? На этот случай есть стандартная полицейская процедура. Телефон подозреваемого изолируется от радиочастот — помещается в специальный защитный пакет Faraday bag, после чего подключается к зарядному устройству. Поднимается точка доступа с такими же SSID и паролем, как у подозреваемого. Антенна вводится внутрь изолированного пакета, в котором лежит устройство, и готово: телефон самостоятельно создает свежую копию данных, которая без проблем извлекается с серверов Apple. Обрати внимание, разблокировать аппарат при этом нет никакой необходимости — не нужен ни пин-код, ни отпечаток пальца. (В скобках еще раз заметим, что для того, чтобы данная схема сработала, телефон должен быть разблокирован хотя бы один раз после «холодного» старта, иначе пароль от Wi-Fi останется зашифрованным и телефон не сделает попытки соединиться с сетью.)

Естественно, такой способ мог быть успешным только в том случае, если облачный бэкап включен. ФБР настаивает, что бэкап не был активирован, однако верить им нет никаких оснований.

Безопасность — это удобно?

Представим ситуацию. Ты активировал двухфакторную аутентификацию. Поехал в отпуск. Старый iPhone (он же доверенное устройство, он же носитель SIM-карты с доверенным телефонным номером, на который можно получить СМС c кодом) пропал. Ты приходишь в Apple Store, покупаешь новый iPhone и пытаешься его активировать. Вводишь Apple ID, потом пароль. а потом с тебя требуют одноразовый код, получить который тебе некуда и не на что.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее